Читайте также:

|

Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Стратегия национальной безопасности Российской Федерации до 2020 года

(утв. Указом Президента РФ от 12 мая 2009 г. N 537)

ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

ГОСТ Р 53114-2008 «Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения».

ГОСТ Р 51583-2000 «Порядок создания автоматизированных систем в защищённом исполнении».

Р 50.1.053-2005 «Информационные технологии. Основные термины и определения в области технической защиты информации».

ГОСТ Р 51275-2006 «Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения».

ГОСТ Р ИСО/МЭК 13335-1-2006 «Информационная технология. Методы и средства обеспечения безопасности. Часть 1. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий».

ГОСТ Р 51141-98 «Делопроизводство и архивное дело. Термины и определения».

Лекция 2

Угрозы информационной безопасности

Используемые документы (дополнительно к лекции №1)

«Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных» утверждён ФСТЭК 15 февраля 2008 года.

«Доктрина информационной безопасности Российской Федерации» (утв. Президентом РФ 09.09.2000 N Пр-1895).

Угрозы безопасности информационных и телекоммуникационных средств и систем

Противоправные сбор и использование информации.

Нарушения технологии обработки информации.

Внедрение в аппаратные и программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия.

Разработка и распространение программ, нарушающих нормальное функционирование информационных и информационно-телекоммуникационных систем, в том числе систем защиты информации.

Угрозы безопасности информационных и телекоммуникационных средств и систем

Уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи.

Воздействие на парольно-ключевые системы защиты автоматизированных систем обработки и передачи информации.

Компрометация ключей и средств криптографической защиты информации.

Утечка информации по техническим каналам.

Угрозы безопасности информационных и телекоммуникационных средств и систем

Внедрение электронных устройств для перехвата информации в технические средства обработки, хранения и передачи информации по каналам связи, а также в служебные помещения органов государственной власти, предприятий, учреждений и организаций независимо от формы собственности.

Уничтожение, повреждение, разрушение или хищение машинных и других носителей информации.

Несанкционированный доступ к информации, находящейся в банках и базах данных.

Угрозы безопасности информационных и телекоммуникационных средств и систем

Перехват информации в сетях передачи данных и на линиях связи, дешифрование этой информации и навязывание ложной информации.

Использование несертифицированных отечественных и зарубежных информационных технологий, средств защиты информации, средств информатизации, телекоммуникации и связи при создании и развитии российской информационной инфраструктуры.

Нарушение законных ограничений на распространение информации.

Нарушение информационной безопасности организации

Нарушение информационной безопасности организации – случайное или преднамеренное неправомерное действие физического лица (субъекта, объекта) в отношении активов организации, следствием которых является нарушение безопасности информации при её обработке техническими средствами в информационных системах, вызывающее негативные последствия (ущерб/вред) для организации.

Угроза информационной безопасности

Угроза (безопасности информации) – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Источник угрозы безопасности информации – субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации.

Каналы реализации угроз

Угроза безопасности персональных данных (ПДн) реализуется в результате образования канала реализации угрозы безопасности ПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Среда распространения ПДн и воздействий

Среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн.

Носители ПДн могут содержать информацию, представленную в следующих видах: акустическая; видовая; сигналы; биты, байты и т.п.

Формы представления информации

Акустическая (речевая) информация, содержащаяся непосредственно в произносимой речи пользователя информационной системы ПДн (ИСПДн) при осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимой акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счёт преобразований акустической информации.

Информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов.

Формы представления информации

Видовая информация, представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средства обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн.

Информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, IP-протоколов, файлов и других логических структур.

Основные причины реализации угроз

Основные причины реализации угроз:

несанкционированный доступ к информации;

несанкционированное воздействие на информацию.

Несанкционированный доступ

Несанкционированный доступ – доступ к информации или к ресурсам автоматизированной информационной системы, осуществляемый с нарушением установленных прав и (или) правил доступа.

Примечания:

несанкционированный доступ может быть осуществлён преднамеренно или непреднамеренно;

права и правила доступа к информации и ресурсам информационной системы устанавливаются для процессов обработки информации, обслуживания автоматизированной информационной системы, изменения программных, технических и информационных ресурсов, а также получения информации о них.

Несанкционированное воздействие

Несанкционированное воздействие на информацию – воздействие на защищаемую информацию с нарушением установленных прав и (или) правил доступа, приводящее к утечке, искажению, подделке, уничтожению, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

Классификация угроз

По виду нарушаемого свойства информации

Классификация угроз

По объекту воздействия (в зависимости от вида представления информации):

речевая информация – акустический сигнал, виброакустический канал и др.;

видовая информация – документ, монитор и др.;

информация в виде бит, байт и т.п. – оперативная память, порты ввода/вывода, встроенные и сменные носители и др.);

информация в виде сигналов – побочные электромагнитные излучения и наводки и др.

Угрозы конфиденциальности

Утечка информации – неконтролируемое распространение защищаемой информации в результате её разглашения, несанкционированного доступа к информации и получения защищаемой информации иностранными разведками.

Разглашение информации – несанкционированное доведение защищаемой информации до лиц, не имеющих права доступа к этой информации.

Угрозы конфиденциальности

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, приём и обработку информативных сигналов.

Информативный сигнал – сигнал, по параметрам которого может быть определена защищаемая информация.

Угрозы конфиденциальности

Побочные электромагнитные излучения и наводки (ПЭМИН) – электромагнитные излучения технических средств обработки информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Наведённый в токопроводящих линейных элементах технических средств сигнал; наводка – ток и напряжение в токопроводящих элементах, вызванные электромагнитным излучением, емкостными и индуктивными связями.

Угроза доступности

Блокирование доступа (к информации) – прекращение или затруднение доступа к информации лиц, имеющих на это право (законных пользователей).

Способы реализации угроз

Способы реализации угроз утечки речевой информации

Перехват акустической (речевой) информации возможен:

с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) волны, а также электромагнитные (в том числе оптические) излучения и электрические сигналы, модулированные информативным акустическим сигналом, возникающие за счёт преобразований в технических средствах обработки информации, вспомогательных технических средствах и системах (ВТСС) и строительных конструкциях и инженерно-технических коммуникациях под воздействием акустических волн;

с использованием специальных электронных устройств съёма речевой информации, внедрённых в технические средства обработки информации, ВТСС и помещения или подключенных к каналам связи.

Способы реализации угроз утечки речевой информации

Способы реализации угроз утечки видовой информации

Угрозы утечки видовой информации реализуются за счёт просмотра информации:

с помощью оптических (оптикоэлектронных) средств с экранов дисплеев и других средств отображения средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав информационной системы (ИС);

с использованием специальных электронных устройств съёма, внедрённых в служебных помещениях или скрытно используемых физическими лицами при посещении ими служебных помещений.

Способы реализации угроз утечки видовой информации

Перехват (просмотр) информации может осуществляться посторонними лицами путём их непосредственного наблюдения в служебных помещениях либо с расстояния прямой видимости из-за пределов ИС с использованием оптических (оптикоэлектронных) средств.

Необходимым условием осуществления просмотра (регистрации) информации является наличие прямой видимости между средством наблюдения и носителем информации.

Способы реализации угроз утечки по оптическому каналу

Способы реализации угроз утечки по каналам ПЭМИН

Генерация информации, циркулирующей в технических средствах ИС в виде электрических информативных сигналов, обработка и передача указанных сигналов в электрических цепях технических средств ИС сопровождается ПЭМИ, которые могут распространяться за пределы служебных помещений в зависимости от мощности излучений и размеров ИС.

Способы реализации угроз утечки по каналам ПЭМИН

Регистрация ПЭМИН осуществляется с целью перехвата информации, циркулирующей в технических средствах, обрабатывающих информацию (в средствах вычислительной техники, информационно-вычислительных комплексах и сетях, средствах и системах передачи, приёма и обработки информации, в том числе в средствах и системах звукозаписи, звукоусиления, звуковоспроизведения, переговорных и телевизионных устройствах, средствах изготовления, тиражирования документов и других технических средствах обработки речевой, графической, видео- и буквенно-цифровой информации).

Размещение средств для утечки информации по техническим каналам

Перехват информации по техническим каналам может вестись:

стационарной аппаратурой, размещаемой в близлежащих строениях (зданиях) с неконтролируемым пребыванием посторонних лиц;

портативной возимой аппаратурой, размещаемой в транспортных средствах, осуществляющих движение вблизи служебных помещений или при их парковке рядом с этими помещениями;

портативной носимой аппаратурой – физическими лицами при их неконтролируемом пребывании в служебных помещениях или в непосредственной близости от них;

автономной автоматической аппаратурой (закладочное устройство), скрытно устанавливаемой физическими лицами непосредственно в служебных помещениях или в непосредственной близости от них.

Закладочное устройство

Закладочное средство [устройство] – техническое средство [устройство] приёма, передачи и обработки информации, преднамеренно устанавливаемое на объекте информатизации или в контролируемой зоне в целях перехвата информации или несанкционированного воздействия на информацию и (или) ресурсы автоматизированной информационной системы.

Примечание – местами установки закладочных средств [устройств] на охраняемой территории могут быть любые элементы контролируемой зоны, например: ограждение, конструкции, оборудование, предметы интерьера, транспортные средства.

Способы реализации угроз утечки из-за наводок

Каналы утечки информации, обусловленные наводками, образуются за счёт соединительных линий технических средств ИС и ВТСС и посторонних проводников (в том числе цепей электропитания и заземления).

Способы реализации угроз утечки из-за наводок

Для съёма информации с проводных линий могут использоваться:

средства съёма сигналов, содержащих защищаемую информацию, с цепей технических средств ИС и ВТСС, линий связи и передачи данных, выходящих за пределы служебных помещений (эквиваленты сети, токовые трансформаторы, пробники);

средства съёма наведённых информативных сигналов с цепей электропитания;

средства съёма наведённых информативных сигналов с шин заземления;

средства съёма наведённых информативных сигналов с проводящих инженерных коммуникаций.

Способ реализации угрозы целостности на основе сигналов

Преднамеренное силовое электромагнитное воздействие на информацию – несанкционированное воздействие на информацию, осуществляемое путём применения источника электромагнитного поля для наведения (генерирования) в автоматизированных информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем.

Компьютерная атака

Компьютерная атака – целенаправленное несанкционированное воздействие на информацию, на ресурс автоматизированной информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств.

Угрозы доступа в операционную среду ИС

Угрозы, реализуемые в ходе загрузки операционной системы.

Эти угрозы безопасности информации направлены на перехват паролей или идентификаторов, модификацию программного обеспечения базовой системы ввода/вывода (BIOS), перехват управления загрузкой с изменением необходимой технологической информации для получения НСД в операционную среду ИС. Чаще всего такие угрозы реализуются с использованием отчуждаемых носителей информации.

Угрозы доступа в операционную среду ИС

Угрозы, реализуемые после загрузки операционной среды независимо от того, какая прикладная программа запускается пользователем.

Эти угрозы, как правило, направлены на выполнение непосредственно несанкционированного доступа к информации. При получении доступа в операционную среду нарушитель может воспользоваться как стандартными функциями операционной системы или какой-либо прикладной программы общего пользования (например, системы управления базами данных), так и специально созданными для выполнения несанкционированного доступа программами.

Угрозы доступа в операционную среду ИС

Угрозы, реализация которых определяется тем, какая из прикладных программ запускается пользователем, или фактом запуска любой из прикладных программ.

Большая часть таких угроз – это угрозы внедрения вредоносных программ.

Программное воздействие

Программное (программно - математическое) воздействие – несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы.

Программное воздействие

Наличие в ИС вредоносных программ может способствовать возникновению скрытых, в том числе нетрадиционных каналов доступа к информации, позволяющих вскрывать, обходить или блокировать защитные механизмы, предусмотренные в системе, в том числе парольную и криптографическую защиту.

Основные виды вредоносных программ

Программные закладки.

Классические программные (компьютерные) вирусы.

Вредоносные программы, распространяющиеся по сети (сетевые черви).

Другие вредоносные программы, предназначенные для осуществления НСД.

Программная закладка

Программная закладка – преднамеренно внесённый в программное обеспечение функциональный объект, который при определённых условиях инициирует реализацию недекларированных возможностей программного обеспечения.

Примечание – программная закладка может быть реализована в виде вредоносной программы или программного кода.

Недекларированные возможности – функциональные возможности средств вычислительной техники и программного обеспечения, не описанные или не соответствующие описанным в документации, которые могут привести к снижению или нарушению свойств безопасности информации.

Компьютерный вирус

(Компьютерный) вирус – вредоносная программа, способная создавать свои копии и (или) другие вредоносные программы.

Сетевая атака

Сетевая атака – действия с применением программных и (или) технических средств и с использованием сетевого протокола, направленные на реализацию угроз несанкционированного доступа к информации, воздействия на неё или на ресурсы автоматизированной информационной системы.

Примечание – Сетевой протокол – совокупность семантических и синтаксических правил, определяющих взаимодействие программ управления сетью, находящейся в одной ЭВМ, с одноименными программами, находящимися в другой ЭВМ.

Анализ сетевого трафика

Угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются идентификатор пользователя и его пароль.

Отказ в обслуживании

Атака «отказ в обслуживании» – сетевая атака, приводящая к блокированию информационных процессов в автоматизированной системе.

Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

Отказ в обслуживании

Результатом реализации данной угрозы может стать нарушение работоспособности соответствующей службы предоставления удалённого доступа к информации в ИС, передача с одного адреса такого количества запросов на подключение к техническому средству в составе ИС, какое максимально может «вместить» трафик (направленный «шторм запросов»), что влечёт за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера из-за невозможности системы заниматься ничем другим, кроме обработки запросов.

Рассмотренные вопросы

Понятие угрозы информационной безопасности.

Формы представления информации.

Классификация угроз информационной безопасности.

Способы реализации угроз информационной безопасности по различным каналам.

Лекция 3.

Система защиты информации

Лекция №3

Защищаемая информация

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Примечание – собственниками информации могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

Обладатель и пользователь информации

Обладатель информации – лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам.

Пользователь информации – субъект, пользующийся информацией полученной от её собственника, владельца или посредника, в соответствии с установленными правами и правилами доступа к информации либо с их нарушением.

Доступ к информации, составляющей коммерческую тайну

Доступ к информации, составляющей коммерческую тайну, – ознакомление определённых лиц с информацией, составляющей коммерческую тайну, с согласия её обладателя или на ином законном основании при условии сохранения конфиденциальности этой информации.

Получение доступа к конфиденциальной информации

Обеспечение информационной безопасности организации

Обеспечение информационной безопасности организации – деятельность, направленная на устранение (нейтрализацию, парирование) внутренних и внешних угроз информационной безопасности организации или на минимизацию ущерба от возможной реализации таких угроз.

Защита информации

Защита информации; ЗИ – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Защита информации

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

соблюдение конфиденциальности информации ограниченного доступа;

реализацию права на доступ к информации.

Система защиты информации

Система защиты информации (СЗИ) – совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации.

Техника защиты информации

Техника защиты информации – средства защиты информации, в том числе средства физической защиты информации, криптографические средства защиты информации, средства контроля эффективности защиты информации, средства и системы управления, предназначенные для обеспечения защиты информации.

Виды защиты информации

Правовая (организационно-правовая) защита информации.

Техническая защита информации.

Физическая защита информации.

Криптографическая защита информации.

Правовая защита информации

Правовая защита информации – защита информации правовыми методами, включающая в себя разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации, применение этих документов (актов), а также надзор и контроль за их исполнением.

Организационные меры

Организационные меры обеспечения информационной безопасности – меры обеспечения информационной безопасности, предусматривающие установление временных, территориальных, пространственных, правовых, методических и иных ограничений на условия использования и режимы работы объекта информатизации.

Техническая защита информации

Техническая защита информации; ТЗИ – защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно-технических средств.

Криптографическая защита информации

Криптографическая защита информации – защита информации с помощью её криптографического преобразования.

Физическая защита информации

Физическая защита информации – защита информации путём применения организационных мероприятий и совокупности средств, создающих препятствия для проникновения или доступа неуполномоченных физических лиц к объекту защиты.

Физическая защита информации

Примечания

Организационные мероприятия по обеспечению физической защиты информации предусматривают установление режимных, временных, территориальных, пространственных ограничений на условия использования и распорядок работы объекта защиты.

К объектам защиты информации могут быть отнесены: охраняемая территория, здание (сооружение), выделенное помещение, информация и (или) информационные ресурсы объекта информатизации.

Способ защиты информации

Способ защиты информации – порядок и правила применения определённых принципов и средств защиты информации.

Угрозы системе защиты информации

Угрозы конфиденциальности – угрозы утечки информации, описывающей структуру и порядок работы СЗИ.

Угрозы целостности – угрозы несанкционированного изменения (отключения) элементов СЗИ и (или) их настроек.

Нарушение информационной безопасности

Уязвимость

Уязвимость (информационной системы); брешь – свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

Примечания

Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

Если уязвимость соответствует угрозе, то существует риск.

Классификация уязвимостей программного обеспечения

Уязвимости системного программного обеспечения (в том числе протоколов сетевого взаимодействия).

Уязвимости прикладного программного обеспечения (в том числе средств защиты информации).

Причины возникновения уязвимостей

Ошибки при проектировании и разработке программного (программно-аппаратного) обеспечения.

Преднамеренные действия по внесению уязвимостей в ходе проектирования и разработки программного (программно-аппаратного) обеспечения.

Неправильные настройки программного обеспечения, неправомерное изменение режимов работы устройств и программ.

Несанкционированное внедрение и использование неучтенных программ с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях).

Причины возникновения уязвимостей

Внедрение вредоносных программ, создающих уязвимости в программном и программно-аппаратном обеспечении.

Несанкционированные неумышленные действия пользователей, приводящие к возникновению уязвимостей.

Сбои в работе аппаратного и программного обеспечения (вызванные сбоями в электропитании, выходом из строя аппаратных элементов в результате старения и снижения надежности, внешними воздействиями электромагнитных полей технических устройств и др.).

Угрозы информационным системам

Защищённая информационная система

Защищённая информационная система – информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем её защищённости.

Информационная система – совокупность содержащейся в базах данных информации и обеспечивающих её обработку информационных технологий и средств информатизации.

Элементы информационной системы

Основными элементами ИСПДн являются:

персональные данные, содержащиеся в базах данных, как совокупность информации и её носителей, используемых в ИСПДн;

информационные технологии, применяемые при обработке ПДн;

технические средства, осуществляющие обработку ПДн (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приёма и обработки ПДн, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации);

программные средства (операционные системы, системы управления базами данных и т.п.);

Элементы информационной системы

средства защиты информации;

вспомогательные технические средства и системы (ВТСС) – технические средства и системы, их коммуникации, не предназначенные для обработки ПДн, но размещенные в помещениях, в которых расположены ИСПДн, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приёма программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации).

Угрозы информационным системам

Используемый документ: «Методические рекомендации по составлению Частной модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных учреждений здравоохранения, социальной сферы, труда и занятости».

Угрозы информационным системам

Угрозы от утечки по техническим каналам.

Угрозы утечки акустической информации.

Угрозы утечки видовой информации.

Угрозы утечки информации по каналам ПЭМИН.

Угрозы информационным системам

Угрозы несанкционированного доступа к информации.

Угрозы уничтожения, хищения аппаратных средств ИСПДн носителей информации путём физического доступа к элементам ИСПДн.

Угрозы информационным системам

Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий).

Угрозы информационным системам

Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИСПДн и СЗПДн в её составе из-за сбоев в программном обеспечении, а также от угроз неантропогенного (сбоев аппаратуры из-за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера.

Угрозы информационным системам

Угрозы преднамеренных действий внутренних нарушителей.

Угрозы информационным системам

Угрозы несанкционированного доступа по каналам связи.

ü Перехват за переделами с контролируемой зоны;

ü Перехват в пределах контролируемой зоны внешними нарушителями;

ü Перехват в пределах контролируемой зоны внутренними нарушителями.

Угрозы информационным системам

Угрозы информационным системам

Угроза «Сканирование сети»

Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов ИСПДн и анализе ответов от них.

Цель – выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов, подбор идентификаторов и паролей пользователей.

Угроза «Подмена доверенного объекта сети»

Подмена доверенного объекта сети и передача по каналам связи сообщений от его имени с присвоением его прав доступа.

Под доверенным объектом понимается объект сети (компьютер, межсетевой экран, маршрутизатор и т.п.), легально подключенный к серверу.

В результате реализации угрозы нарушитель получает права доступа, установленные его пользователем для доверенного абонента, к техническому средству ИСПДн – цели угроз.

Инцидент информационной безопасности

Инцидент информационной безопасности – любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

Инциденты информационной безопасности

Утрата услуг, оборудования или устройств.

Системные сбои или перегрузки.

Ошибки пользователей.

Несоблюдение политики или рекомендаций по ИБ.

Нарушение физических мер защиты.

Неконтролируемые изменения систем.

Сбои программного обеспечения и отказы технических средств.

Нарушение правил доступа.

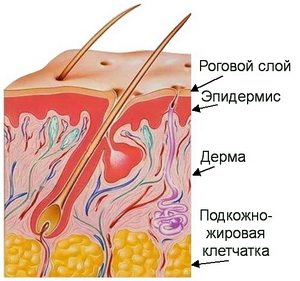

Строение кожи

Кожа – не просто покров человеческого тела, а очень важный и многофункциональный орган. Самый большой орган в организме человека. Она выполняет функцию «пограничника», не впуская в организм вредных микробов и химические элементы, играет роль буфера, смягчая удары, принимая на себя жесткое воздействие солнечных лучей. Кожа играет важную роль в терморегуляции: поддержании постоянной, оптимальной для функционирования, температуры организма.

В строении кожи выделяют 2 основных слоя: эпидермис и дерма, под ними расположена подкожно-жировая клетчатка.

Эпидермис – наружный слой кожи, толщина его от 0,03 до 1 мм. Однако в некоторых местах, подвергающихся значительному механическому воздействию, толщина эпидермиса может значительно увеличиться. Чаще всего увеличение толщины эпидермального слоя кожи наблюдается на ладонях, локтях, коленях и, конечно же, на стопах – здесь толщина эпидермиса может превышать среднюю в 20-30 раз. Интенсивное ультрафиолетовое облучение также способствует утолщению эпидермального слоя.

Клетки эпидермиса, как и все другие клетки в организме, постоянно обновляются. В нижнем (базальном) слое эпидермиса образуются новые клетки и постепенно, в течение 3-4 недель, они продвигаются к поверхности кожи. Живые клетки эпидермиса соединены между собой «мостиками», называемыми десмосомами. У поверхности кожи клетки высыхают, погибают и формируют роговой слой кожи – достаточно плотный, защищающий живые клетки кожи от внешних воздействий. В сухих клетках рогового слоя десмосомы разрушаются, клетки формируют микроскопические чешуйки и естественным образом отшелушиваются. Учитывая, что общая площадь кожи у человека составляет около 2 кв. м, этот процесс довольно масштабен. Достаточно сказать, что существенная часть пыли, которая с такой регулярностью появляется «из ниоткуда» в наших квартирах, состоит из этих, отшелушившихся чешуек эпидермиса.

Пространство между клетками эпидермиса заполнено веществом, которое является основным барьером, препятствующим потере кожей влаги и попаданию чужеродных веществ в пространства между клетками кожи. Это вещество состоит из трех основных компонентов – жирных кислот, холестерина и керамидов. Количество этих компонентов, пропорциональное соотношение их концентрации очень важны для поддержания нормального состояния кожи. Так пониженное содержание керамидов проявляется в шелушении, характерном для сухой кожи.

Дерма – основной слой кожи, расположенный под эпидермисом. Она состоит из соединительной ткани и волокон коллагена и эластина. Состояние этих волокон и определяет внешний вид кожи, степень ее упругости. «Здоровые» коллагеновые волокна способны впитывать значительное количество влаги, поступающей к ним с кровью. Степень наполнения этих волокон влагой и определяет эластичность и упругость кожи.

Дерма хорошо кровоснабжается за счет сети капилляров и обеспечивает всеми необходимыми веществами эпидермис, лишенный собственного кровоснабжения. С возрастом, при сокращении количества функционирующих капилляров эпидермис начинает испытывать дефицит в питательных веществах и кислороде. Вследствие этого ухудшается внешний вид кожи – ее цвет, упругость и эластичность.

Подкожная жировая клетчатка состоит из соединительной ткани и жировых клеток. Толщина этого слоя может очень сильно варьировать в зависимости от места расположения и состояния организма - от нескольких миллиметров до нескольких сантиметров. Как правило, наибольшей толщины слой подкожно-жировой клетчатки достигает в области живота, ягодиц, бедер. Подкожная жировая клетчатка играет роль накопителя энергии, выполняет терморегуляционную функцию, помогает защитить внутренние органы от ударов. При нормальном функционировании эндокринной и других систем отложение жира у женщин и мужчин идет по разному типу.

Дата добавления: 2014-11-24; просмотров: 43 | Поможем написать вашу работу | Нарушение авторских прав |

| <== предыдущая лекция | | | следующая лекция ==> |

| Используемые Документы | | | МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ |