|

Читайте также: |

Експерти в сфері інтернет-технологій кажуть, що цей протокол краще не використовувати, бо він недостатньо захищений. Даний протокол є застарілий, але колись він був дуже популярний і вважався надійним. Та з плином часу виявилось, що надійністю там і не пахне і обійти такий рівень захисту є дуже просто. Давайте перевіримо, чи це правда.

Для отримання WEP шифру нам потрібно:

· Wi-Fi роутер TP-Link WD740N;

· Програма CommView for Wi-Fi 7.1;

· Програма AirCrack-ng Gui 1.1;

Суть злому пароля полягає в наступному:

Програмою CommView for Wi-Fi отримаємо достатню кількість пакетів, що відправляються від роутера, до пристроїв, що користуються інтернетом в даний момент. А програмою AirCrack-ng Gui конвертуємо дані з цих пакетів в ключ доступу до мережі.

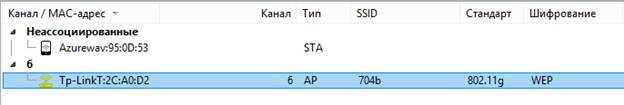

Рис 4.1 WEP захист

Після установки CommView for Wi-Fi необхідно встановити спеціальні драйвера для твого бездротового адаптера, які запропонує програма. Слід зауважити, що не всі адаптери зможуть працювати з цим драйвером (в тому числі і з інтерфейсом USB). Список підтримуваних адаптерів надасть програма. Після установки програми необхідно її певним чином налаштувати. Заходимо в Меню -> Правила і виставляємо галочки в пунктах «Захоплювати data-пакети» і «Ігнорувати beacon-пакети». А в пунктах «Захоплювати management-пакети» і «Захоплювати control-пакети» галочки прибираємо (якщо вони там стоять). Ми це робимо тому, що для отримання ключа нам знадобляться дані, зашифровані цим ключем. А вони містяться тільки в data-пакетах, тому службова інформація не шифрується. Тому всі непотрібні пакети ми фільтруємо. Тепер заходимо в Меню ->Налаштування-> Установки і на вкладці «Основні» ставимо галочки у всіх пунктах, крім: «Автозапуск захоплення», «Відключити розпізнавання DNS», і «Показувати пошкоджені пакети». Тепер, тут же, шукаємо вкладку «Використання пам'яті» і виставляємо «Максимальна кількість пакетів в буфері» в 20000, а в розділі «Буфер драйвера» переміщаємо повзунок в самий кінець для використання максимальної кількості оперативної памяті. Тут все. Залишився останній штрих. У головному вікні CommView for Wi-Fi заходимо на вкладку «Log-файли» і ставимо галочку на «Автозбереження». «Максимальний розмір каталогу» виставляємо 1000Мб (про запас), а «Середній розмір log-файлу» - 5Мб. Можна виставити і 100Мб, що б потім не склеювати в одне ціле файли по 5Мб.

Рис 4.2 CommView правила

Рис 4.3 CommView налаштування

Рис 4.4 CommView використання пам’яті

Далі необхідно натиснути кнопку «Почати захоплення» і в головному вікні ми побачимо список всіх адаптерів, які знайшла програма.

Рис 4.5 CommView відображення сигналів

Щоб не отримувати непотрібні пакети виберемо для сканування порт 6, адже саме з цим портом працює наш маршрутизатор.

Рис 4.6 CommView фільтр каналів

Ось ми знайшли пристрій, який знаходиться в потрібній нам мережі. Для вдалого результату нашої операції нам знадобиться назбирати близько 150 тисяч data-пакетів. Час який потрібен на отримання такої кількості пакетів залежить від інтенсивності роботи в мережі інтернет.

Рис 4.7 Вибір необхідного маршрутизатора

Рис 4.7 Вибір необхідного маршрутизатора

Нарешті ми назбирали достатню кількість data-пакетів. Весь цей час наші файли з перехопленими пакетами автоматично зберігалися у вказану директорію. Тепер всі ці файли треба з'єднати в один. Для цього йдемо на вкладку «Log-файли» і тиснемо на кнопку «Об'єднати log-файли». У вікні вибираємо все автоматично збережені файли і тиснемо «Відкрити».

Рис 4.8 Об’єднання log-файлів

Після цього з'явиться таке ж вікно, тільки тепер треба ввести назву файлу, в якому будуть об'єднані всі ці маленькі log-файли, і натиснути кнопку «Зберегти». Відмінно! Тепер у нас є один лог-файл, що містить в собі необхідну, для отримання ключа, кількість пакетів. Ключ будемо шукати за допомогою програми aircrack. Але їй потрібні файли з розширенням *.cap, тому ми зараз перетворимо наш лог-файл в необхідний формат. Вибираємо Файл-> Перегляд log-файлів. Перед нами з'явиться вікно з назвою «Log Viewer». У ньому тиснемо Файл-> Завантажити log-файл CommView і у вікні вибираємо наш «великий» лог-файл. Тепер чекаємо, поки він завантажиться, і в вікні не з'являться всі наші пакети. Після цього вибираємо Файл-> Експорт log-файлів-> Формат Tcpdump

Рис 4.9 Збереження пакетів

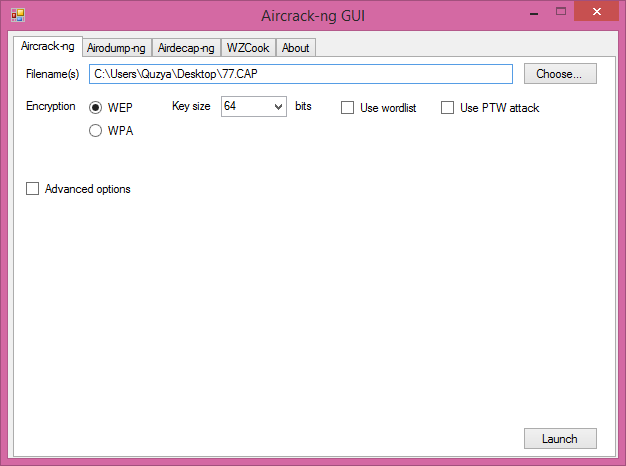

Далі запускаємо програму AirCrack-ng Gui та вибираємо режим шифрування WEP, розмір ключа шифрування та вказуємо шлях до файлу з пакетами, що ми зберегли в попередньому пункті.

Рис 4.10 AirCrack-ng Gui вибір файлу

Наш результат:

Рис 4.11 Результат

Тут треба вказати номер адаптера. Вибираємо той, якому відповідає більше векторів ініціалізації (IVs). У нашому випадку другої. Тиснемо Enter і чекаємо, поки програма знайде ключ.

Рис 4.12 Отриманий ключ

Переведемо отриманий ASCII код та отримаємо пароль:

Рис 4.13 Конвертація шифру в текст

Дата добавления: 2015-09-11; просмотров: 67 | Поможем написать вашу работу | Нарушение авторских прав |