Читайте также:

|

Можно показать, что в широком классе систем эта политика эквивалентна следующей.

Определение. Для систем с доступами w и r, политика Biba разрешает доступ в следующих случаях:

R w

S ®O<=>с(S) £с(O), S ®Oóc(S) ³c(0).

Очевидно, что для реализации этой политики также подходит мандатный контроль. Однако по своей сути она является "инверсией" политики секретности. Это создает проблемы при реализации одновременно и политики целостности и политики секретности, так как они противоречивы (противоположны) по разрешенным и запрещенным доступам.

10.3 Концепция диспетчера доступа (монитора обращений).

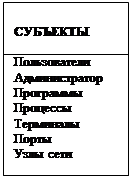

Основную роль в обеспечении внутренней безопасности компьютерных систем выполняют системы управления доступом (разграничения доступа) субъектов к объектам доступа, реализующие концепцию единого диспетчера доступа (в английском варианте "reference monitor"- дословно, монитор ссылок или монитор обращений).

Сущность концепции диспетчера доступа (монитора обращений) состоит в том, что некоторый абстрактный механизм является посредником при всех обращениях субъектов к объектам (Рис.10.1).

ПРАВИЛА РАЗГРАНИЧЕНИЯ ДОСТУПА

|

Монитор обращений Монитор обращений

|

| Информационная база (база данных защиты) |

Виды доступа

Формы допуска

Гриф секретности объектов Виды доступа

Формы допуска

Гриф секретности объектов

|

МАТРИЦА

МАТРИЦА

ДОСТУПА

| Объекты | |

| СУБъекты | Виды доступа: Читать Писать Выполнять Удалять |

Рис. 10.1 Структура монитора обращений

Реализуемый в виде совокупности программно-аппаратных механизмов, монитор обращений обеспечивает необходимую дисциплину разграничения доступа субъектов (активных элементов вычислительного процесса: пользователей, процессов, процедур и т.п.) к объектам (пассивным информационным элементам и контейнерам данных: файлам, томам данных, устройствам, программам и т.п.), описываемую посредством математически строгой модели защиты. На основании полномочий субъекта и свойств объекта данных, записанных в базе полномочий, и характеристик доступа, диспетчер принимает решение разрешить доступ, либо отказать в нем.

Диспетчер доступа (монитор обращений) должен выполнять следующие функции:

· проверять права доступа каждого субъекта к любому объекту на основании информации, содержащейся в базе данных защиты (правил разграничения доступа);

· при необходимости регистрировать факт доступа и его параметры в системном журнале.

Основными требованиями к реализации диспетчера доступа являются:

· требование полноты контролируемых операций, согласно которому проверке должны подвергаться все операции всех субъектов над всеми объектами системы. Обход диспетчера предполагается невозможным;

· требование изолированности, то есть защищенности диспетчера от возможных изменений субъектами доступа с целью влияния на процесс его функционирования;

· требование формальной проверки правильности функционирования;

· минимизация используемых диспетчером ресурсов.

В идеале диспетчер доступа (монитор обращений) должен отвечать следующим фундаментальным требованиям:

- формальная модель защиты - алгоритм принятия решения о доступе, закладываемый в основу системы разграничения доступа (СРД), должен базироваться на формальной модели защиты, обеспечивающей возможность математически строгого анализа характеристик безопасности защищаемой КС;

- верифицируемость- программно-аппаратные механизмы СРД должны быть достаточно простыми, небольшими по объему и хорошо структурированными для того, чтобы была обеспечена возможность их верификации, то есть подтверждения корректности и соответствия логики их функционирования заданной модели защиты;

-защищенность механизмов - программно-аппаратные механизмы и информационные структуры СРД должны быть защищены от случайной или преднамеренной модификации;

- полнота контроля - СРД должна контролировать все обращения к защищаемому объекту по всем возможным каналам доступа.

В самом общем виде работа средств управления доступом субъектов к объектам основана на проверке сведений, хранимых в базе данных защиты.

Под базой данных защиты (security database) понимают базу данных, хранящую информацию о правах доступа субъектов системы к объектам и другим субъектам.

Для внесения изменений в базу данных защиты система разграничения доступа должна включать средства для привилегированного пользователя (администратора безопасности) по ведению этой базы. Такие средства управления доступом должны обеспечивать возможность выполнения следующих операций:

· добавления и удаления объектов и субъектов;

· просмотра и изменения соответствующих прав доступа субъектов к объектам.

Форма представления базы данных защиты может быть различной.

Основу базы данных защиты в общем случае составляет матрица доступа или ее представления. Каждый элемент этой матрицы представляет собой кортеж, определяющий права доступа (для всех возможных видов доступа) каждого субъекта к каждому объекту или другому субъекту.

Сложность управления доступом (ведения матрицы доступа) в реальных системах связана не только с большой размерностью матрицы (большим числом субъектов и объектов) и высоким динамизмом ее корректировки, но и с необходимостью постоянного отслеживания при таких корректировках большого числа зависимостей между значениями определенных кортежей. Наличие таких зависимостей связано с объективно существующими в предметной области ограничениями и правилами наследования полномочий в иерархии объектов и субъектов. Например, пользователь должен наследовать полномочия группы пользователей, в которую он входит; права доступа некоторого пользователя к каталогам и файлам не должны превышать соответствующие его права по доступу к диску, на котором они размещены и т.п.).

При полномочном управлении доступом (категорирование объектов и субъектов и введение ограничений по доступу установленных категорий субъектов к объектам различных категорий) на матрицу доступа накладываются дополнительные зависимости между значениями прав доступа субъектов.

Существующие ограничения и зависимости между полномочиями существенно усложняют процедуры ведения матриц доступа. Это привело к возникновению большого числа способов неявного задания матрицы (списки доступа (листы контроля доступа), перечисление полномочий (листы возможностей), атрибутная схема и т.п.

Основные критерии оценки эффективности различных способов неявного задания следующие:

· затраты памяти на хранение образа матрицы доступа;

· время на выборку (вычисление) значений полномочий (элементов кортежей);

· удобство ведения матрицы при наличии ограничений и зависимостей между значениями ее кортежей (простота и наглядность, количество требуемых операций при добавлении/удалении субъекта или объекта, назначении/модификации полномочий и т.п.).

Дата добавления: 2014-12-15; просмотров: 118 | Поможем написать вашу работу | Нарушение авторских прав |