Читайте также:

|

Информация и информационные правоотношения стали новым предметом преступного посягательства и впервые получили уголовно-правовую защиту в УК РФ 1996 г. При этом имеются в виду три вида правонарушений в области компьютерной информации:

• неправомерный доступ к компьютерной информации

(ст.272 УК РФ);

• создание, использование, распространение вредоносных

программ (ст.273 УК РФ);

• нарушение правил эксплуатации ЭВМ (ст.274 УК РФ).

Последствиями этих действий для наступления уголовной

ответственности должно являться уничтожение, блокирование, модификация, копирование информации, нарушение работы ЭВМ.

Родовым объектом преступлений в области компьютерной информации являются общественные отношения, связанные с информационными процессами с использованием ЭВМ, их систем и сетей.

Непосредственным объектом посягательства во всех этих случаях является безопасность информационных систем, базирующихся на использовании ЭВМ. Как следует из действующего законодательства, использование информационных сие-

Компьютерные преступления _________________________ 583

тем возможно только с явно выраженного согласия их собственников. Любое иное неупорядоченное собственником вторжение в ЭВМ и на иные машинные носители компьютерной информации извне является неправомерным.

Методика расследования преступлений в области компьютерной информации, используется во всех тех случаях, когда противоправные действия связаны с применением информационных (в том числе — компьютерных) и телекоммуникационных технологий.

Под информацией понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления.

Документированная информация (документ) — это зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать. Компьютерная, информация — документированная информация, хранящаяся в ЭВМ или управляющая ею в соответствии с программой и (или) предписаний пользователя.

Системой ЭВМ называют комплексы, в которых хотя бы одна ЭВМ является элементом системы, либо несколько ЭВМ составляют систему. Сеть ЭВМ — это компьютеры, объединенные между собой линиями (сетями) электросвязи.

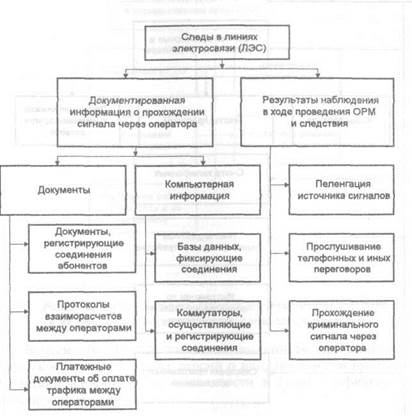

К машинным носителям компьютерной информации (см. рис. 27.1) относят устройства памяти ЭВМ, периферийные устройства ЭВМ, компьютерные устройства связи, сетевые устройства и сети электросвязи.

Общими для информационных преступлений являются понятия «уничтожение», «блокирование», «модификация», «копирование компьютерной информации» и «нарушение работы ЭВМ», впервые введенные УК РФ в 1996 г.

Уничтожением информации называют полную физическую ликвидацию информации или ликвидацию таких ее элементов, которые влияют на изменение существенных идентифицирующих информацию признаков.

Блокирование — результат воздействия на ЭВМ и ее элементы, повлекшие временную или постоянную невозможность осуществлять какие-либо операции над компьютерной информацией.

Модификацией информации называют внесение в нее любых изменений, обусловливающих ее отличие от той, которую

Методика расследования отдельных видов преступлений

включил в информационную систему и владеет собственник информационного ресурса. Модификация программ, баз данных допускается только лицами, правомерно владеющими соответствующей информацией. Легальному пользователю копирование информации на машинные носители разрешено для целей использования информации и для хранения архивных дубликатов. В иных случаях копирование информации без явно выраженного согласия собственника информационного ресурса независимо от способа копирования уголовно наказуемо.

Понятие нарушение работы ЭВМ подразумевает любую нестандартную (нештатную) ситуацию с ЭВМ или ее устройствами, находящуюся в причинной связи с неправомерными действиями, и повлекшую за собой уничтожение, блокирование, модификацию или копирование информации.

Операции, производимые ЭВМ, осуществляются, главным образом, над файлами, которые представляют собой локальный объем информации, имеющий индивидуальные свойства, например, тип информации — текстовая, числовая, графическая, программный код и др.; местонахождение информации — описание месторасположения на временном или постоянном носителе и указание типа носителя; наименование — символьное описание названия; размер (объем) хранимой информации (количество страниц, абзацев, строк, слов, символов или байтов); время создания, время изменения; атрибуты информации (архивная, скрытая, системная, только для чтения, и др.). Факультативными свойствами могут быть: тема, автор (авторы), создавший или изменявший информацию; организация, где она была создана или изменена; группа, в которую включен данный файл; ключевые слова; заметки автора или редактора (см. рис. 27.1).

При передаче файлов и сообщений (информации) в других формах (в виде сигналов) по системам, например, электросвязи, они не теряют своих индивидуальных свойств. К числу носителей сведений, составляющих государственную тайну, относятся и физические поля, в которых сведения, составляющие государственную тайну, находят свое отображение в виде символов, образов, сигналов, технических решений и процессов.

■ Способы преступной деятельности. В области компьютерной информации способы преступной деятельности могут быть разделены на две большие группы.

Компьютерные преступления

> Первая группа преступных действий осуществляется без использования компьютерных устройств в качестве инструмента для проникновения извне в информационные системы или воздействия на них. Это могут быть, например;

• хищение машинных носителей информации в виде блоков и элементов ЭВМ;

Рис. 27.1. Местонахождение компьютерной информации

использование визуальных, оптических и акустических

средств наблюдения за ЭВМ;

считывание и расшифровка различных электромагнитных

излучений ЭВМ и в обеспечивающих системах;

фотографирование информации в процессе ее обработки;

изготовление бумажных дубликатов входных и выходных

документов, копирование распечаток;

использование визуальных, оптических и акустических

средств наблюдения за лицами, имеющими отношение к

586________ Методика расследования отдельных видов преступлений

необходимой злоумышленнику информации и подслушивание их разговоров;

• осмотр и изучение не полностью утилизированных отхо

дов деятельности вычислительных центров;

• вступление в прямой контакт с лицами, имеющими от

ношение к необходимой злоумышленнику информации и

получение от них под выдуманными предлогами необхо

димых сведений и др.

Для таких действий, как правило, характерны достаточно локальная следовая картина, определяющаяся стандартным пониманием места происшествия (место совершения преступных действий и местонахождение объекта преступного посягательства находятся вблизи друг от друга или совпадают), и традиционные приемы по их исследованию.

> Вторая группа преступных действий осуществляется с использованием компьютерных и коммуникационных устройств в качестве инструмента для проникновения в информационные системы или воздействия на них.

Характерной особенностью данного вида преступной деятельности является то обстоятельство, что место совершения непосредственно преступных действий и место, где наблюдаются и материализуются их результаты, могут находиться на значительном удалении друг от друга (например, в разных точках земного шара). Это может быть:

а) неправомерный доступ к компьютерной информации —

получение возможности знакомиться и осуществлять

операции с чужой информацией, находящейся на ма

шинных носителях, т.е. действия, направленные прежде

всего на нарушение конфиденциальности информации;

б) изготовление и распространение вредоносных программ,

приводящих к нарушению целостности, или направ

ленных на нарушение конфиденциальности информа

ции;

в) действия, связанные с нарушением порядка использования

технических средств, повлекшие нарушение целостно

сти и (или) конфиденциальности информации.

Вредоносной программой (ВП) является любая программа, специально разработанная или модифицированная для несанкционированного собственником информационной системы уничтожения, блокирования, модификации либо копирования информации, нарушения обычной работы ЭВМ (рис. 27.2).

Компьютерные преступления

Действия с вредоносными программами включают в себя:

• постановку задачи;

• определение среды существования и цели программы;

• выбор средств и языков реализации программы;

• написание непосредственно текста программы;

• отладка программы;

• запуск и непосредственное действие программы.

Рис. 27.2. Классификация и признаки действия вредоносных программ

■ Обстановка совершения преступлений. В сфере компьютерной информации обстановка совершения преступлений характеризуется рядом существенных факторов. Для нее характерно несовпадение места совершения противоправных действий и места наступления общественно-опасных последствий.

Методика расследования отдельных видов преступлений

Рассматриваемые преступления совершаются, как правило, в специфически интеллектуальной области профессиональной деятельности и с использованием специализированного оборудования. Все эти преступления обычно совершаются в условиях различных нарушений установленного порядка работы с ЭВМ, о которых лицам становится известно в ходе их соответствующей профессиональной подготовки. Для правонарушителей в данной области обычно достаточно ясен механизм возможных нарушений правил пользования информационными ресурсами и связь с событиями, повлекшими наступление криминального результата.

Существует как минимум два вида правил эксплуатации ЭВМ, которыми должны руководствоваться в своей деятельности лица, работающие с ЭВМ.

Первый вид правил — инструкции по работе с ЭВМ и машинными носителями информации, разработанные изготовителем ЭВМ и периферийных технических устройств, поставляемых вместе с данным экземпляром ЭВМ. Эти правила обязательны к соблюдению пользователем ЭВМ под угрозой потери прав на гарантийный ремонт и обслуживание.

Второй вид правил — это правила, установленные собственником или владельцем информационных ресурсов, информационных систем, технологий и средств их обеспечения, определяющие порядок пользования ЭВМ, системой ЭВМ и сетью ЭВМ, а также иными машинными носителями информации.

■ Субъекты компьютерных преступлений. Опыт свидетельствует, что субъекты компьютерных преступлений могут различаться как по уровню их профессиональной подготовки, так и по социальному положению. Преступники нередко владеют навыками не только в области управления ЭВМ, но и специальными знаниями в области обработки информации в информационных системах в целом.

Выделяются следующие группы преступников:

• хакеры — лица, рассматривающие меры защиты инфор

мационных систем как личный вызов и взламывающие

их с целью получения контроля за информацией, незави

симо от ее ценности;

• шпионы — лица, взламывающие защиту информационных

систем для получения информации, которую можно ис

пользовать в целях политического влияния;

Компьютерные преступления

• террористы — лица, взламывающие информационные

системы для создания эффекта опасности, который мож

но использовать в целях политического влияния;

• корпоративные налетчики — лица, служащие компании и

взламывающие компьютеры конкурентов для экономиче

ского влияния;

• профессиональные преступники — лица, вторгающиеся в

информационные системы для получения личных фи

нансовых благ;

• вандалы — лица, взламывающие системы с целью их раз

рушения;

• нарушители правил пользования ЭВМ, совершающие про

тивоправные действия из-за недостаточного знания тех

ники и порядка пользования информационными ресур

сами;

• лица с психическими аномалиями, страдающие новым ви

дом заболеваний — информационными болезнями или

компьютерными фобиями.

Косвенные признаки постороннего вторжения в ЭВМ, вызывающие подозрения и находящие отражение в показаниях очевидцев:

а) изменения заданной на предыдущем сеансе работы с ЭВМ

структуры файловой системы, в том числе: переимено

вание каталогов и файлов; изменения размеров и со

держимого файлов; изменения стандартных реквизитов

файлов; появление новых каталогов и файлов и т.п.;

б) изменения в заданной ранее конфигурации компьютера, в

том числе: изменение картинки и цвета экрана при

включении; изменение порядка взаимодействия с пе

риферийными устройствами (например, принтером,

модемом и т.п.); появление новых и удаление прежних

сетевых устройств и др.;

в) необычные проявления в работе ЭВМ: замедленная или

неправильная загрузка операционной системы; замед

ление реакции машины на ввод с клавиатуры; замед

ление работы машины с внешними устройствами; не

адекватные реакции ЭВМ на команды пользователя;

появление на экране нестандартных символов и т.п.

590

Методика расследования отдельных видов преступлений

Группы признаков (а, б) могут свидетельствовать об имевших место фактах неправомерного доступа к ЭВМ или о нарушении правил ее эксплуатации. Признаки группы в, кроме того, могут являться свидетельством появления в ЭВМ вредоносных программ.

При этом остаются следующие типичные следы преступной деятельности:

а) на машинных носителях, посредством которых действовал преступник на своем рабочем месте (рис. 27.3);

Рис. 27.3. Виды следов преступной деятельности в ЭВМ и на машинных носителях, принадлежащих преступнику

Компьютерные преступления

б) на «транзитных» машинных носителях, посредством которых преступник осуществлял связь с информационными ресурсами, подвергавшимися нападению (рис. 27.4);

б) на «транзитных» машинных носителях, посредством которых преступник осуществлял связь с информационными ресурсами, подвергавшимися нападению (рис. 27.4);

Рис. 27.4. Виды следов преступной деятельности на «транзитных» машинных носителях

в) на машинных носителях информационной системы, в ко

торую осуществлен неправомерный доступ (рис. 27.5);

г) возле ЭВМ и на машинных носителях, принадлежащих

потерпевшему (рис. 27.6).

592

Методика расследования отдельных видов преступлений

|

Компьютерные преступления

Рис. 27.6. Виды следов преступной деятельности возле ЭВМ и на машинных носителях, принадлежащих потерпевшему

Выявленные следы позволяют выдвинуть или конкретизировать и начать проверку версий о направленности преступных действий на нарушения целостности и (или) конфиденциальности информации.

Дата добавления: 2015-09-11; просмотров: 135 | Поможем написать вашу работу | Нарушение авторских прав |