Читайте также:

|

Под угрозой безопасности информации будем понимать возникновение такого явления или события, следствием которого могут быть негативные воздействия на информацию: нарушение физической целостности, логической структуры, несанкционированная модификация, несанкционированное получение, несанкционированное размножение.

К настоящему времени специалистами фиксируется очень большое количество разноплановых угроз различного происхождения. На протяжении всего периода существования проблемы защиты информации предпринимались попытки классифицировать источники угроз безопасности информации и сами угрозы с целью дальнейшей стандартизации средств и методов, применяемых для защиты. Различными авторами в различные периоды предлагался целый ряд подходов к такой классификации [15,32-40]. При этом в качестве критериев деления множества угроз на классы использовались виды порождаемых опасностей, степень злого умысла, источники проявления угроз и т.д. Рассмотрим эти подходы более подробно.

Еще в монографии Л.Дж.Хофмана «Современные методы защиты информации» [41], достаточно хорошо известной специалистам в области защиты информации, были выделены 5 групп различных угроз: хищение носителей, запоминание или копирование информации, несанкционированное подключение к аппаратуре, несанкционированный доступ к ресурсам системы, перехват побочных излучений и наводок.

В книге «Защита информации в персональных ЭВМ» [32] была предпринята другая попытка классификации угроз, причем в качестве критерия классификации выбран тип средства, с помощью которого может быть осуществлено несанкционированное получение информации. Авторами было выделено три типа средств: человек, аппаратура и программа. К группе угроз, в реализации которых основную роль играет человек, отнесены хищение носителей, чтение информации с экрана дисплея, чтение информации с распечаток. К группе, где основным средством выступает аппаратура, – подключение к устройствам и перехват излучений. К группе, где основным средством является программа, – несанкционированный программный доступ, программное дешифрование зашифрованных данных, программное копирование информации с носителей.

Аналогичный подход был предложен и группой авторов учебных пособий по защите информации от несанкционированного доступа [34,36]. Ими выделены три класса угроз: природные (стихийные бедствия, магнитные бури, радиоактивное излучение); технические (отключение или колебания электропитания, отказы и сбои аппаратно-программных средств, электромагнитные излучения и наводки, утечки через каналы связи); созданные людьми (непреднамеренные и преднамеренные действия различных категорий лиц).

В руководящем документе Гостехкомиссии России [37] в свое время было введено понятие модели нарушителя в автоматизированной системе обработки данных, причем в качестве нарушителя здесь рассматривался субъект, имеющий доступ к работе со штатными средствами системы. Нарушители в документе классифицируются по уровню возможностей, предоставляемых им штатными средствами. Причем выделяются четыре уровня этих возможностей:

1) самый низкий – возможности запуска задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции обработки информации;

2) первый промежуточный – дополнительно к предыдущему предусматривает возможности создания и запуска собственных программ с новыми функциями обработки информации;

3) второй промежуточный – дополнительно к предыдущему предполагает возможности управления функционированием системы, т.е. воздействия на базовое программное обеспечение и на состав и конфигурацию ее оборудования;

4) самый высокий – определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств системы, вплоть до включения в состав системы собственных технических средств с новыми функциями обработки информации.

Предполагается, что нарушитель на своем уровне является специалистом высшей квалификации, знает все о системе, в том числе и о средствах защиты.

Еще один вид источников угроз безопасности информации, связанный с ее хищением, достаточно подробно классифицирован в монографии С.П.Расторгуева «Программные методы защиты информации в компьютерах и сетях» [33]. Автор выделяет четыре способа хищения информации:

1) по каналам побочных электромагнитных излучений;

2) посредством негласного копирования, причем им выделено две разновидности копирования: “ручное” (печать с экрана на принтер или вывод из памяти на принтер или экран) и “вирусное” (например, вывод из памяти на принтер, на экран или передача информации с помощью встроенной в компьютер радиозакладки);

3) хищение носителей информации;

4) хищение персонального компьютера.

В монографии В.А.Герасименко [15] были введены понятия дестабилизирующих факторов, источников их проявления и причин нарушения защищенности информации. Предложены подходы к формированию относительно полных множеств указанных причин и приведена структура этих множеств, применительно к нарушению физической целостности информации и несанкционированному ее получению.

Достаточно детальный анализ угроз несанкционированного получения информации проведен также в учебном пособии В.Ю.Гайковича и Д.В.Ершова [38], причем концептуальные подходы анализа перекликаются с подходами, изложенными в [15].

Своеобразный вид угроз представляют специальные вредительские программы, скрытно и преднамеренно внедряемые в различные функциональные программные системы, которые после одного или нескольких запусков разрушают хранящуюся в них информацию и/или совершают другие недозволенные действия. К настоящему времени известно несколько разновидностей таких программ: электронные вирусы, компьютерные черви, троянские кони и др.

Вредоносные программы представляют достаточно большую опасность для современных автоматизированных систем. Детальный анализ этих угроз и методов борьбы с ними был приведен в учебном пособии Б.И.Скородумова [42] и др.

Нетрудно видеть, что в процессе формирования множества угроз достаточно четко проявилась тенденция перехода от эмпирических подходов к системно-концептуальным, научно обоснованным подходам. В этой связи может представлять интерес классификация угроз безопасности информации по способам их возможного негативного воздействия. Такой подход к классификации приводит к подразделению угроз на информационные, программно-математические, физические и организационные.

Информационные угрозы реализуются в виде:

нарушения адресности и своевременности информационного обмена, противозаконного сбора и использования информации;

осуществления несанкционированного доступа к информационным ресурсам и их противоправного использования;

хищения информационных ресурсов из банков и баз данных;

нарушения технологии обработки информации.

Программно-математические угрозы реализуются в виде:

внедрения в аппаратные и программные изделия компонентов, реализующих функции, не описанные в документации на эти изделия;

разработки и распространения программ, нарушающих нормальное функционирование информационных систем или систем защиты информации.

Физические угрозы реализуются в виде:

уничтожения, повреждения, радиоэлектронного подавления или разрушения средств и систем обработки информации, телекоммуникации и связи;

уничтожения, повреждения, разрушения или хищения машинных и других носителей информации;

хищения программных или аппаратных ключей и средств криптографической защиты информации;

перехвата информации в технических каналах связи и телекоммуникационных системах;

внедрения электронных устройств перехвата информации в технические средства связи и телекоммуникационные системы, а также в служебные помещения;

перехвата, дешифрования и навязывания ложной информации в сетях передачи данных и линиях связи;

воздействия на парольно-ключевые системы защиты средств обработки и передачи информации.

Организационные угрозы реализуются в виде:

невыполнения требований законодательства в информационной сфере;

противоправной закупки несовершенных или устаревших информационных технологий, средств информатизации, телекоммуникации и связи.

Таким образом, на сегодняшний день предложен целый ряд подходов к классификации угроз безопасности информации. Попытаемся свести все многообразие предлагаемых классификаций к некоторой обобщенной системной классификации. Будем опираться при этом на некоторые подходы, предложенные В.А.Герасименко [15]. В качестве параметров такой системной классификации могут быть выбраны:

1. Виды угроз. Данный параметр должен являться основополагающим, определяющим целевую направленность защиты информации. Содержание значений этого параметра определяется уровнем, на котором происходит негативное воздействие на информацию. Оно может иметь место на синтаксическом, семантическом или прагматическом уровне.

2. Происхождение угроз. По данному параметру классификации угрозы могут быть подразделены на случайные и преднамеренные. При этом под случайным понимается такое происхождение угроз, которое обуславливается спонтанными и не зависящими от воли людей обстоятельствами. Наиболее известными событиями данного плана являются отказы, сбои, ошибки, стихийные бедствия и побочные влияния. Сущность перечисленных событий (кроме стихийных бедствий, сущность которых ясна) определяется следующим образом:

а) отказ – нарушение работоспособности какого-либо элемента системы, приводящее к невозможности выполнения им своих основных функций;

б) сбой – временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им в этот момент своей функции;

в) ошибка – неправильное (разовое или систематическое) выполнение элементом одной или нескольких функций, происходящее вследствие специфического (постоянного или временного) его состояния;

г) побочное влияние – негативное воздействие на систему в целом или отдельные ее элементы, оказываемое какими-либо явлениями, происходящими внутри системы или во внешней среде.

Преднамеренное происхождение угрозы обуславливается злоумышленными действиями людей.

3. Предпосылки появления угроз. В принципе можно выделить две разновидности таких предпосылок: объективные (количественная и/или качественная недостаточность элементов системы) и субъективные (деятельность разведорганов иностранных государств, промышленный шпионаж, деятельность уголовных элементов, злоумышленные действия недобросовестных сотрудников). Данные разновидности предпосылок интерпретируются нами следующим образом:

а) количественная недостаточность – физическая нехватка одного или нескольких элементов системы, вызывающая нарушения технологического процесса обработки информации или/и перегрузку имеющихся элементов;

б) качественная недостаточность – несовершенство организации системы, в силу чего могут появляться возможности случайного или преднамеренного негативного воздействия на обрабатываемую или хранимую информацию;

в) деятельность разведорганов иностранных государств – специально организуемая деятельность государственных органов, профессионально ориентированных на добывание необходимой информации;

г) промышленный шпионаж – негласная деятельность организации (ее представителей) по добыванию информации, специально охраняемой от несанкционированной утечки или хищения, в целях создания для себя благоприятных условий и получения максимальных выгод (недобросовестная конкуренция);

д) злоумышленные действия уголовных элементов – хищение информации или компьютерных программ в целях наживы или их разрушение в интересах конкурентов;

е) злоумышленные действия недобросовестных сотрудников – хищение (копирование) или уничтожение информационных массивов или/и программ по эгоистическим или корыстным мотивам.

4. Источники угроз. Под источником угроз будем понимать непосредственного исполнителя угрозы в плане негативного воздействия на информацию. Нетрудно видеть, что источники угроз и формы их проявления предопределяют возможности формирования множества причин нарушения защищенности информации по каждому из аспектов защиты, что количественно может быть охарактеризовано показателями уязвимости информации.

Полученная в результате данного подхода системная классификация угроз приведена в табл. 3.1.

Таблица 3.1. Системная классификация угроз информации

| Параметры классификации | Значения параметров | Содержание значения |

| 1. Виды угроз | 1.1. Нарушение физической целостности 1.2. Нарушение логической структуры 1.3. Нарушение содержания 1.4. Нарушение конфиденциальности 1.5. Нарушение права собственности | Уничтожение (искажение) Искажение структуры Несанкционированная модификация Несанкционированное получение Присвоение чужого права |

| 2. Природа происхождения | 2.1. Случайные 2.2. Преднамеренные | Отказы, сбои, ошибки, стихийные бедствия, побочные влияния Злоумышленные действия людей |

| 3. Предпосылки появления угроз | 3.1. Объективные 3.2. Субъективные | Количественная и/или качественная недостаточность элементов системы Разведорганы иностранных государств, промышленный шпионаж, уголовные элементы, недобросовестные сотрудники |

| 4. Источники угроз | 4.1. Люди 4.2. Технические устройства 4.3. Модели, алгоритмы, программы 4.4. Технологические схемы Обработки 4.5. Внешняя среда | Посторонние лица, пользователи, персонал Регистрации, передачи, хранения, переработки, выдачи Общего назначения, прикладные, вспомогательные Ручные, интерактивные, внутримашинные, сетевые Состояние атмосферы, побочные шумы, побочные сигналы |

3.2. Показатели уязвимости информации

При решении практических задач защиты информации первостепенное значение имеет количественная оценка ее уязвимости. Поскольку воздействие на информацию различных факторов в значительной мере является случайным, то в качестве количественной меры ее уязвимости наиболее целесообразно принять вероятность нарушения защищенности (изменения важнейших характеристик), а также потенциально возможные размеры ущерба, наносимого таким нарушением. В совокупности эти параметры будут представлять собой не что иное, как оценку риска нарушения безопасности информации.

При этом к основным параметрам, влияющим на вероятность нарушения защищенности информации, могут быть отнесены: количество и типы структурных компонентов системы (объекта), количество и типы случайных угроз, которые потенциально могут проявиться в рассматриваемый период времени, количество и типы преднамеренных угроз, которые могут иметь место в тот же период, число и категории лиц, которые потенциально могут быть нарушителями установленных правил обработки информации, и, наконец, виды защищаемой информации. Характер такого влияния достаточно сложен, в связи с чем структуризация и оценка вероятности нарушения защищенности превращаются в неформальную задачу, которая может решаться на основе методологического базиса, изложенного в предыдущей главе.

Возможный подход к структуризации показателей защищенности информации может быть основан на формировании полного множества возможных КНПИ. Принципиальное значение здесь имеет оценка уязвимости информации, связанной с действиями злоумышленников. Дело в том, что в этой задаче наиболее выпукло проявляется многорубежный характер реализации политики защиты и комплексный характер проблемы.

Известно, что несанкционированное получение информации возможно не только путем непосредственного доступа к базам данных, но и многими другими путями, не требующими такого доступа. При этом основную опасность представляют преднамеренные действия злоумышленников. Воздействие случайных факторов само по себе не ведет к несанкционированному получению информации, оно лишь способствует появлению КНПИ, которыми может воспользоваться злоумышленник.

Если рассматривать защиту некоторого объекта информатизации, то территориально потенциально возможные несанкционированные действия могут иметь место в различных зонах:

внешней неконтролируемой зоне – территории вокруг объекта, на которой не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации;

зоне контролируемой территории – территории вокруг помещений, где расположены средства обработки информации, которая непрерывно контролируется персоналом или соответствующими техническими средствами;

зоне помещений – внутреннего пространства тех помещений, в которых расположены средства обработки информации;

зоне ресурсов – части помещений, откуда возможен непосредственный доступ к ресурсам системы;

зоне баз данных – части ресурсов системы, с помощью которых возможен непосредственный доступ к защищаемым данным.

При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий:

1) нарушитель должен получить доступ в соответствующую зону;

2) во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий КНПИ;

3) проявившийся КНПИ должен быть доступен нарушителю соответствующей категории;

4) в КНПИ в момент доступа к нему нарушителя должна находиться защищаемая информация.

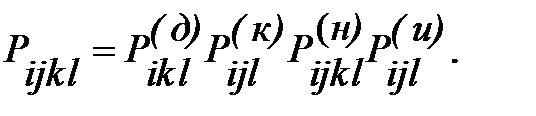

Попытаемся теперь с учетом изложенного вывести формулу для оценки уязвимости информации. Для этого введем следующие обозначения:

P(д)ikl – вероятность доступа нарушителя k -й категории в l -ю зону i -го компонента объекта/системы;

P(к)ijl – вероятность наличия (проявления) j -го КНПИ в l -й зоне i -го компонента объекта/системы;

P(н)ijkl – вероятность доступа нарушителя k -й категории к j -му КНПИ в l -й зоне i -го компонента при условии доступа нарушителя в зону;

P(и)ijl – вероятность наличия защищаемой информации в j -м КНПИ в

l -й зоне i -го компонента в момент доступа туда нарушителя.

Тогда вероятность несанкционированного получения информации нарушителем k -й категории по j -му КНПИ в l -й зоне i -го структурного компонента объекта/системы определится следующей зависимостью:

(3.1)

(3.1)

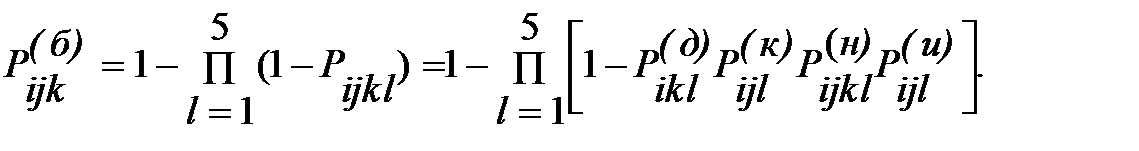

Вероятность несанкционированного получения информации в одном компоненте объекта/системы одним злоумышленником одной категории по одному КНПИ, назовем базовым показателем уязвимости информации (с точки зрения несанкционированного получения). С учетом (3.1) выражение для базового показателя будет иметь следующий вид:

(3.2)

(3.2)

Рассчитанные таким образом базовые показатели уязвимости сами по себе имеют ограниченное практическое значение. Для решения задач, связанных с разработкой и эксплуатацией систем защиты информации, необходимы значения показателей уязвимости, обобщенные по какому-либо одному индексу (i,j,k) или по их комбинации. Рассмотрим возможные подходы к определению таких частично обобщенных показателей.

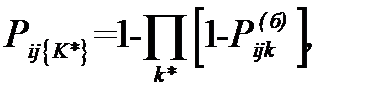

Пусть {K*} есть интересующее нас подмножество из полного множества потенциально возможных нарушителей. Тогда вероятность нарушения защищенности информации указанным подмножеством нарушителей по j -му фактору в i -м компоненте системы (Pij{K*}) определится выражением:

(3.3)

(3.3)

где k* означает перемножение выражений в скобках для всех k, входящих в подмножество {K*}.

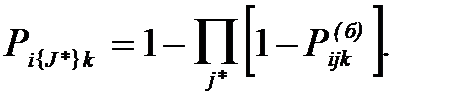

Аналогично, если {J*} есть подмножество представляющих интерес КНПИ, то уязвимость информации в i- м компоненте по данному подмножеству факторов относительно k -го нарушителя определится выражением:

(3.4)

(3.4)

Наконец, если {I*} есть подмножество интересующих нас структурных компонентов объекта/системы, то уязвимость информации в них по j -му КНПИ относительно k -го нарушителя

(3.5)

(3.5)

Каждое из приведенных выше выражений позволяет производить обобщение по одному какому-либо параметру. Нетрудно получить и общее выражение, если нас интересуют подмножества {I*}, {J*} и {K*} одновременно. В этом случае

(3.6)

(3.6)

Очевидно, общий показатель уязвимости P определяется при таком подходе выражением

(3.7)

(3.7)

На практике наибольший интерес представляют экстремальные показатели уязвимости, характеризующие наиболее неблагополучные условия обеспечения защищенности информации: самый уязвимый структурный компонент объекта/системы (i¢), самый опасный КНПИ (j¢), самая опасная категория нарушителей (k¢).

Аналогичным образом может быть проведена оценка уязвимости информации и в других случаях, в частности в случае нарушения целостности.

Рассмотрим далее возможные методы учета интервала времени, на котором оценивается уязвимость. Это важно, так как чем больше данный интервал, тем больше и возможностей у нарушителей для злоумышленных действий, а также больше вероятность изменения состояния системы и условий обработки информации.

Можно определить такие временные интервалы (не сводимые к точке), на которых процессы, связанные с нарушением защищенности информации, являлись бы однородными. Назовем эти интервалы малыми. Такой малый интервал, в свою очередь, может быть разделен на очень малые интервалы, уязвимость информации на каждом из которых определяется независимо от других. При этом в силу однородности происходящих процессов уязвимость информации на каждом из выделенных очень малых интервалов будет определяться по одной и той же зависимости.

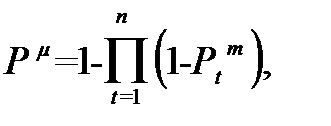

Тогда, если через Ptm обозначить интересующий нас показатель уязвимости в точке (на очень малом интервале), а через Pm – тот же показатель на малом интервале, то

(3.8)

(3.8)

где t – переменный индекс очень малых интервалов, на которые поделен малый интервал;

n – общее число очень малых интервалов.

Очевидно, что рассмотренный подход можно распространить и на другие интервалы, а именно: большой интервал представить некоторой последовательностью малых, очень большой – последовательностью больших, бесконечно большой – последовательностью очень больших.

Однако приведенные выражения будут справедливыми лишь в том случае, если на всем рассматриваемом интервале времени условия для нарушения защищенности информации остаются неизменными. В действительности эти условия могут изменяться, причем наиболее важным фактором здесь является активное действие самой системы защиты информации. Более того во всех рассмотренных нами выражениях, структурирующих оценку уязвимости информации, присутствуют показатели, представляющие собой вероятности реализации тех или иных событий. Значения этих показателей при отсутствии достаточного статистического материала могут быть получены только экспертным путем с использованием, например, предложенной выше технологии автоформализации знаний. При этом исключительное значение приобретает оценка достоверности данных, опираясь на которые эксперт-аналитик принимает то или иное решение. В связи с этим представляется целесообразным вопрос разработки методологии оценки достоверности рассмотреть самостоятельно, посвятив ему специальный раздел данной главы.

3.3. Методология оценки достоверности информационной базы

прогнозирования показателей уязвимости информации

Общий алгоритм работы эксперта при решении задачи оценки уязвимости информации может быть представлен так, как показано на рис. 3.1. Определяющей компонентой здесь является формирование взаимосвязанной совокупности базы данных (БД), базы знаний (БЗ) и базы моделей (БМ). Назовем эту совокупность интегрированной базой данных (ИБД).

Нетрудно видеть, что указанный алгоритм в отличие от известного алгоритма вычислительного эксперимента с имитационной моделью имеет признаки, характерные для самоорганизующихся систем, и позволяет эксперту использовать данные, знания, объективные и субъективные модели для анализа и решения поставленной проблемы. При этом решающее значение приобретает оценка достоверности входящей в ИБД информации.

Рис. 3.1. Общий алгоритм работы эксперта

Определим достоверность как «уровень разумной уверенности в истинности некоего высказывания, который удовлетворяет некоторым правилам непротиворечивости и в соответствии с этими правилами формально может быть выражен числом» [43].

Известные подходы к решению проблемы оценки достоверности связаны с применением теоремы Байеса (в широком смысле) (см. [43]) и теории нечетких множеств, на основе которых разработаны способы объединения свидетельств, регистрирующих связи между фрагментами.

Используя идею байесовского подхода, можно поставить вопрос о достоверности фрагментов ИБД в более общем плане, рассматривая любой ее фрагмент как гипотезу, а фрагменты, с которыми он связан, как свидетельства относительно фрагмента-гипотезы. Под фрагментом ИБД будем понимать часть содержания или структуры, обладающую свойством дискретности и независимости (в идеале содержащую одно независимое понятие), т.е. некоторую совокупность данных или высказываний, имеющую самостоятельный смысл.

Достоверность (Д) фрагмента, поступающего в ИБД, зависит от достоверности источника информации и методики ее получения. Каждый вновь поступающий в ИБД фрагмент (НФЗ – новый фрагмент знаний) есть пара:

НФЗ = <З, Д>, (3.9)

где З - значение фрагмента;

Д - достоверность фрагмента.

Разделим фрагменты-свидетельства на классы:

прямые свидетельства (ПС);

косвенные свидетельства: условные (УС) и связанные (СС).

Под прямыми свидетельствами будем понимать фрагменты типа измерения значения фрагмента-гипотезы. Они составляют выборку, на основании которой могут быть рассчитаны оценки значения фрагмента-гипотезы, и регистрируют, в основном, статистические связи между фрагментами.

Под условными свидетельствами будем понимать фрагменты типа: «если А и/или В, то С с достоверностью Р». С их помощью можно регистрировать качественные экспертные оценки, логические связи между фрагментами и априорные знания о фрагменте-гипотезе (условия применения того или иного метода, условные функции распределения и т.п.).

Связанные свидетельства регистрируют функциональные или системные связи между фрагментом-гипотезой и другими фрагментами, т.е. структуру некоторой достаточно автономной части ИБД (формулы, модели и т.п.).

НФЗ, будучи включенным в ИБД, взаимодействует с уже содержащимися в ней фрагментами и гипотезами, изменяя как их значения, так и достоверности. Эта реакция достаточно сложна и вызывает модификацию значений и достоверностей всех старых фрагментов ИБД, так или иначе связанных с вновь поступившими НФЗ. Для описания процесса модификации введем понятия системного значения (СЗ) и системной достоверности (СД) фрагмента ИБД, определяемых с учетом всех свидетельств, содержащихся в ИБД.

Таким образом, с учетом введенной классификации проблема оценки достоверности сводится к разработке методов определения в качестве атрибутов фрагмента-гипотезы ИБД системных достоверностей фрагментов, являющихся для данного фрагмента-гипотезы свидетельствами, а также системной достоверности данного фрагмента-гипотезы.

Рассмотрим возможность разработки формального алгоритма модификации фрагмента ИБД, а также методов обработки свидетельств.

Для модификации значения и достоверности фрагмента ИБД при изменении состава свидетельств можно использовать алгоритм, блок-схема которого изображена на рис. 3.2.

Рис. 3.2. Блок-схема алгоритма вычисления системного значения и системной достоверности фрагмента ИБД

Предполагается, что фрагменты представлены в ИБД в виде фреймов (элементов знаний), которые включают в свой состав значение фрагмента (З) и его достоверность (Д) при поступлении.

Алгоритм работает следующим образом. В блоке П1 (рис. 3.2) формируются параметры выборки прямых свидетельств и на их основе – точечные или интервальные оценки (ПЗk, ПДk) параметров распределения значения k -го фрагмента. Эти оценки присваиваются соответствующим элементам данного фрагмента, а также подаются на вход блока П2.

В блоке П2 вычисляются условное значение и условная достоверность (УЗk, УДk) k -го фрагмента с учетом состояния условий и ограничений блока П2 в данный момент. Полученные УЗk и УДk присваиваются соответствующим элементам фрагмента и одновременно подаются на вход блока П3. До обработки выборки можно пропустить через блок П2 каждое ПС.

В блоке П3 рассматриваются значение (УЗk) и достоверность (УДk) поступившего нового свидетельства и для каждого связанного свидетельства (модели, содержащей этот фрагмент) уточняется вектор состояния, а результат снова подается на вход П2. Процесс заканчивается при достижении заданного числа итераций или заданной точности оценки. Новые системные оценки получат значения всех фрагментов, являющихся составляющими векторов состояний моделей блока П3. Значения СЗk и СДk присваиваются соответствующим элементам данного фрагмента.

Очевидная проблема, возникающая при реализации описанного подхода, это разрастание числа фрагментов, вовлекаемых в алгоритм, до числа содержащихся в ИБД, включая все модели. Чтобы ее разрешить, необходимо ограничить число связей между фрагментами, регистрируя только самые существенные. Вопрос этот решает сам эксперт. Как следствие появляются варианты системной достоверности:

СДД – по К наиболее достоверным свидетельствам;

СДЦ – по К наиболее ценным свидетельствам;

СДП – по К последним свидетельствам.

Иными словами, для каждой конкретной задачи необходимо актуализировать свою определенную часть ИБД, т.е. уметь выделить наиболее существенные связи и фрагменты (доминант-фрагменты), образующие поле вычислительного эксперимента. Это позволит не только ограничить множество фрагментов и связей, но и повысить непротиворечивость фрагментов, выделенных из ИБД для решения конкретной задачи.

Рассмотрим более подробно методы обработки свидетельств, которые могут быть применены в описанном алгоритме модификации.

Прямые и условные свидетельства могут быть предварительно структурированы в кубе с осями “фрагмент-источник-время” (рис. 3.3).

Рис. 3.3. Представление свидетельств в виде куба

(фрагмент, время, источник)

Этот куб можно рассматривать как многоэтапную экспертизу и применить к нему методы обработки экспертных оценок, рассматривая источники информации как отдельных экспертов. Различные сечения куба позволяют анализировать разные свойства сгруппированной таким образом информации:

зависимости фрагментов Ф1,...,Фk от источников информации И1,...,Иn на некоторый момент времени (статика);

зависимости фрагментов Ф1,...,Фk от времени по сведениям из одного источника (динамика);

зависимости одного фрагмента Фi от времени по сведениям из разных источников (динамика).

Любые достоверные данные, поступившие в ИБД и относящиеся к определенному моменту времени, рассматриваются на этот момент как эталонные, в соответствии с чем на этот же момент времени пересчитываются и достоверности источников информации. Эти методы традиционны для экспертных систем.

Вычислив параметры выборки, мы можем:

назначить фрагменту-гипотезе значение и достоверность;

модифицировать всем фрагментам - ПС достоверности, оставив их значения прежними;

модифицировать достоверности источников информации.

Кроме метода экспертных оценок для обработки ПС и УС могут быть применены другие достаточно традиционные методы теории вероятностей и математической статистики, а выбор их зависит от наличия априорной информации об исследуемом объекте.

При выборе методов обработки связанных свидетельств, необходимо исходить из того, что такими свидетельствами являются модели исследуемого процесса защиты информации и внешней среды.

Строя модель, фиксируя в ней структуру и параметры исследуемого процесса защиты информации, в том числе оценивая уровень ее безопасности, анализируя результат вычислительного эксперимента и модифицируя в соответствии с ним, а также в соответствии с поступающими свидетельствами фрагменты ИБД, эксперт тем самым формализует свои интуитивные представления и личный профессиональный опыт.

Этот процесс построения моделей самим экспертом и их постоянной модификации при появлении новой информации и является описанным выше процессом автоформализации знаний эксперта. При этом, начальные варианты моделей, как правило, достаточно просты, часто линейны или линеаризованы. Основная задача на первых итерациях – обеспечить принципиальную правильность и устойчивость модели. Однако, для ее дальнейшего улучшения очевидно необходим анализ всей вновь поступающей информации о векторе ее состояния, на основании которого можно было бы модифицировать значения и достоверности фрагментов модели, устранить в ней структурные и параметрические неопределенности.

Понятный и достаточно универсальный алгоритм модификации значения и достоверности вектора состояния моделей такого типа (т.е. целой связки фрагментов) по поступившей информации о некоторых фрагментах вектора состояния дает применение формального аппарата теории динамических систем, устойчивых к отказам [44], в основе которого лежит Байесов подход. Этот аппарат хорошо развит применительно к вероятностным системам, параметры и структура которых могут скачкообразно меняться в случайные моменты времени. Учитывая неполноту БЗ и неопределенность БД, можно сделать вывод, что большинство моделей в задачах оценки и прогнозирования уровня уязвимости информации будет принадлежать именно к этому классу.

Дата добавления: 2015-09-10; просмотров: 246 | Поможем написать вашу работу | Нарушение авторских прав |