Читайте также:

|

Требуемый уровень защиты должен определяться с учетом значений всех рассмотренных выше параметров защищаемой информации. Естественно, что в конкретных условиях он существенно зависит также от других факторов, которые влияют на защиту. Таким образом, формирование возможно более полного множества этих факторов и возможно более адекватное определение степени их влияния на требуемый уровень защиты представляется на сегодня одной из наиболее актуальных задач.

Сформулированная задача, однако, так же, как и практически все описанные нами ранее задачи, не может быть решена с помощью традиционных формальных методов, так как статистических данных о функционировании различных систем и механизмов защиты информации либо вообще нет, либо они оказываются далеко не полными, а достоверность их вызывает серьезные сомнения.

В силу сказанного в настоящее время для указанных целей можно воспользоваться лишь рассмотренными в главе 2 неформально-эвристическими методами, т.е. методами, основанными на широком привлечении знаний, опыта и интуиции компетентных и заинтересованных специалистов.

Нетрудно видеть, что поставленная задача довольно четко может быть разделена на две подзадачи – формирование возможно более полного и хорошо структурированного множества факторов, существенно значимых с точки зрения защиты информации, и определение показателей значимости (весов) факторов. Анализируя содержание этих подзадач и существо рассмотренных в главе 2 неформально-эвристических методов, нетрудно заключить, что для решения первой из них наиболее эффективным представляется сочетание алгоритма автоформализации знаний и метода психоинтеллектуальной генерации, а второй – комбинация известных методов экспертных оценок.

Основой решения первой подзадачи в этом случае должна быть разработка так называемой психо-эвристической программы (ПЭП). Такая программа представляет собой перечень и последовательность (общий алгоритм) обсуждения вопросов, составляющих существо рассматриваемой проблемы, развернутую схему и методические указания, обеспечивающие целенаправленное обсуждение каждого вопроса.

При разработке ПЭП для обоснования множества факторов, влияющих на требуемый уровень защиты информации, следует учитывать их исключительно большое количество и разноплановый характер. Поэтому представляется целесообразным разделить все факторы на некоторое число групп. Тогда задачу формирования возможно более полного множества факторов можно решать по трехшаговой процедуре: первый шаг – формирование перечня групп факторов, второй – формирование перечня факторов в каждой из выделенных групп, третий – структуризация возможных значений факторов.

Первоначальное формирование перечня групп факторов может осуществляться двояко в зависимости от того, сформирован он предварительно (на основе процедуры автоформализации знаний) или нет. В первом случае обсуждение должно вестись в целях обоснования содержания и возможной корректировки перечня, во втором – формирования перечня и затем уже его обоснования и уточнения.

Таким образом, если использовать первый подход, то психо-эвристическая программа будет представлять последовательность следующих действий: формирование перечня групп факторов, формирование перечня факторов в каждой из выделенных групп, структуризация возможных значений факторов.

Сформированное по указанной методологии множество факторов включает следующие пять групп:

1. Факторы, обуславливаемые характером обрабатываемой информации (степень конфиденциальности, объемы, интенсивность обработки);

2. Факторы, обуславливаемые архитектурой системы (геометрические размеры системы, территориальная распределенность, структурированность компонентов);

3. Факторы, обуславливаемые условиями функционирования системы (расположение в населенном пункте, расположение на территории объекта, обустроенность);

4. Факторы, обуславливаемые технологией обработки информации (масштаб обработки, стабильность, доступность, структурированность информации);

5. Факторы, обуславливаемые организацией работы с информацией (общая постановка дела, укомплектованность кадрами, уровень подготовки и воспитания кадров, уровень дисциплины).

Значения всех указанных факторов, выраженные в лингвистических переменных, приведены в табл. 4.4. Они сведены нами в некоторую унифицированную схему и расположены так, что на первом месте находятся

значения, предопределяющие наиболее высокие требования к защите информации, а на четвертом – наиболее низкие требования.

Таблица 4.4. Значения факторов, влияющих на требуемый уровень защиты информации

| Наименование группы факторов | Наименования факторов | Значения факторов |

| Обуславливаемые характером обрабатываемой информации | Степень конфиденциаль-ности Объемы Интенсивность обработки | Очень высокая Высокая Средняя Невысокая Очень большие Большие Средние Малые Очень высокая Высокая Средняя Низкая |

| Обуславливаемые архитектурой системы | Геометрические размеры системы Территориальная распределенность системы Структурирован-ность компонентов системы | Очень большие Большие Средние Незначительные Очень большая Большая Средняя Незначительная Полностью отсутствует Частичная Достаточно высокая Полная |

| Обуславливаемые условиями функционирования системы | Расположение в населенном пункте Расположение на территории объекта Обустроенность | Очень неудобное Создает значительные трудности для защиты Создает определенные трудности для защиты Очень хорошее Хаотично разбросанное Разбросанное Распределенное Компактное Очень плохая Плохая Средняя Хорошая |

| Обуславливаемые технологией обработки информации | Масштаб обработки Стабильность информации Доступность информации Структурированность информации | Очень большой Большой Средний Незначительный Отсутствует Частично стабильная Достаточно упорядоченная Регулярная Общедоступная С незначительными ограничениями на доступ С существенными ограничениями на доступ С полным регулируемым доступом Полностью отсутствует Частичная Достаточно высокая Полная |

| Обуславливаемые организацией работы с информацией | Общая постановка дела Укомплектованность кадрами Уровень подготовки и воспитания кадров Уровень дисциплины | Очень плохая Плохая Средняя Хорошая Очень слабая Слабая Средняя Полная Очень низкий Низкий Средний Высокий Очень низкий Низкий Средний Высокий |

Таким образом, всего выделено 17 факторов, каждый из которых может принимать одно из четырех значений. В этом случае общее число различных вариантов потенциально возможных условий защиты, как показывают расчеты, превысит 1,7 ´ 1010, т. е. составит число астрономического порядка.

В общем случае для каждого из потенциально возможных вариантов условий должны быть определены свои требования к защите информации, что при таком количестве вариантов практически невозможно. Следовательно, необходимо разделить все множество возможных вариантов на некоторое (сравнительно небольшое) число классов, в рамках каждого из которых все входящие в него варианты с точки зрения требований к защите должны считаться идентичными. Указанная классификация сопряжена с решением комбинаторной задачи весьма большой размерности и с высоким уровнем неопределенности. Возможные подходы к ее решению рассматриваются в следующем разделе данной главы.

Определение весов и классификация вариантов потенциально возможных условий защиты информации

Выше мы установили, что конечная цель анализа факторов, влияющих на требуемый уровень защиты информации, заключается в делении всего множества вариантов потенциально возможных условий защиты на некоторое (желательно как можно меньшее) число классов, каждый из которых будет объединять варианты, близкие по требованиям к защите. Для практической реализации такой классификации необходим показатель, количественно характеризующий относительные важности вариантов условий с точки зрения требований к защите.

В сформированной в предыдущем разделе классификационной структуре факторов нами было выделено три уровня: группа факторов, факторы в пределах группы, значения факторов. Если теперь обозначить:

Ri – вес i -й группы факторов в общем перечне групп;

Qij – вес j -го фактора в i -й группе;

Sijk – вес k -го значения j -го фактора в i -й группе,

то вес m -го варианта условий защиты Wm(i,j,k), очевидно, выразится функцией:

Wm(i,j,k) = f(Ri,Qij,Sijk). (4.11)

Отсюда следует, что решение сформулированной задачи сводится к определению величин Ri, Qij, Sijk и вида функциональной зависимости (4.11).

Мы уже отмечали, что для определения значений перечисленных выше величин целесообразнее всего использовать методы экспертных оценок. Анализ сущности рассматриваемых величин позволяет утверждать, что для их определения могут быть использованы практически все известные разновидности экспертных оценок.

Рассмотрим далее вопрос о виде функциональной зависимости (4.11). Наиболее простой и в то же время часто используемой функцией в подобных ситуациях является произведение составляющих коэффициентов при условии, что они нормированы по одной шкале. Поскольку величины Ri, Qij, Sijk нормированы по шкале 0–1, то тогда

Wm(i,j,k) = Ri(m)×Qij(m) ×Sijk(m), (4.12)

а чтобы и величины Wm(i,j,k) были нормированы в той же шкале, можно воспользоваться зависимостью:

. (4.13)

. (4.13)

Однако в предыдущем разделе было показано, что общее количество потенциально возможных вариантов условий защиты выражается числом астрономического порядка, поэтому прямое использование этой формулы для определения весов вариантов оказывается практически невозможным.

Выходом в этой ситуации может явиться рациональное деление множества возможных вариантов на классы таким образом, чтобы в пределах каждого класса находились однородные с точки зрения возможности предъявления единых требований по защите информации. Нетрудно видеть, что сформулированная выше задача иначе может быть названа задачей формирования необходимого и достаточного набора типовых систем защиты информации (СЗИ), который удовлетворял бы требованиям к защите при любом потенциально возможном варианте значений факторов. Естественно, что число типовых СЗИ должно быть возможно меньшим. Проанализируем возможные подходы к решению этой задачи.

Наиболее общим методом деления элементов множества на классы является кластерный анализ, который определяется как классификация объектов по осмысленным, т.е. соответствующим четко сформулированным целям группам. Основная суть кластерного анализа заключается в том, что элементы множества делятся на классы в соответствии с некоторой мерой сходства между ними.

Процедура кластеризации в общем виде может быть представлена последовательностью следующих шагов:

1) формирование множества элементов, подлежащих делению на классы;

2) определение множества признаков, по которым должны оцениваться элементы множества;

3) определение меры сходства между элементами множества;

4) деление элементов множества на классы;

5) проверка соответствия полученного решения поставленным целям.

Нетрудно видеть, что применительно к рассматриваемой здесь задаче первые два шага нами уже сделаны выше. Рассмотрим возможные подходы к осуществлению следующих шагов приведенной процедуры.

Третий шаг заключается в определении меры сходства между элементами классифицируемого множества. Нет необходимости доказывать, что выбором меры сходства элементов в решающей степени определяется результат классификации, его соответствие поставленным целям, поэтому данный шаг является центральным.

В теоретическом плане решение этой задачи заключается в формировании соответствующей метрики, т.е. представление элементов множества точками некоторого координатного пространства, в котором различие и сходство элементов определяются метрическим расстоянием между соответствующими элементами. Любая метрика должна удовлетворять совокупности следующих условий:

1) симметричности:

d(x, y) = d(y, x) ³ 0,

где x и y – различные элементы множества,

d(x,y) – расстояние между элементами x и y;

2) неравенства треугольника:

d(x, y) ³ d(x, z) + d(y, z),

где x, y, z – различные элементы множества;

3) различимости неидентичных элементов:

d(x, y) ¹ 0,

где x, y – неидентичные элементы;

4) неразличимости идентичных элементов:

d(x, x¢) = 0,

где x и x¢ – идентичные элементы.

Нетрудно показать, что введенный нами выше показатель важности варианта условий Wm отвечает всем приведенным условиям метрики.

Что касается самой меры сходства, то в качестве нее можно использовать коэффициент корреляции, расстояние и коэффициент ассоциативности.

Коэффициент корреляции между элементами с номерами j и k (rjk) вычисляется по следующей зависимости:

, (4.14)

, (4.14)

где xij и xik – значения i -й переменной для элементов j и k соответственно,

и

и  – среднее всех значений соответствующих элементов,

– среднее всех значений соответствующих элементов,

n – число элементов.

Под расстоянием dij как мерой сходства понимается величина

, (4.15)

, (4.15)

или

, (4.16)

, (4.16)

где xik и xjk – значения k -й переменной для i -го и j -го элементов соответственно,

р – число переменных в оценке элементов.

Коэффициент ассоциативности (S) используется для оценки меры сходства элементов, описываемых бинарными переменными. Вычисляется он по зависимости:

, (4.17)

, (4.17)

причем значения входящих в нее величин берутся из матрицы:

,

,

где 1 означает наличие соответствующей переменной, а 0 – ее отсутствие.

Нетрудно видеть, что при d = 0 выражение для коэффициента ассоциативности имеет вид:

. (4.18)

. (4.18)

Основная задача кластерного анализа заключается в рациональном делении анализируемого множества элементов на кластеры (классы) в соответствии с выбранной мерой сходства. Основными характеристиками, по которым оцениваются выделенные кластеры, считаются плотность, дисперсия, размеры, форма и отделимость.

Плотность характеризует уровень скопления (количество, близость) элементов, классифицируемых в кластере, дисперсия – степень рассеивания элементов в координатном пространстве относительно центра кластера, размеры – «радиус» кластера, форма – геометрию расположения элементов в кластере, отделимость – степень перекрытия кластеров и расстояние между ними в координатном пространстве.

К настоящему времени разработано большое количество различных методов деления множества элементов на кластеры. Однако наибольшее распространение в практических приложениях получили иерархические агломеративные методы. Их суть заключается в представлении классифицируемых элементов в виде древовидной структуры (дендрограммы) в зависимости от степени взаимосвязей между ними.

Деление дендрограммы на кластеры осуществляется различными методами, причем наибольшее распространение получили методы одиночной связи, полной связи, средней связи и метод Уорда.

По методу одиночной связи кластер образуется по правилу: элемент включается в уже сформированный кластер, если хотя бы один из элементов кластера находится на том же уровне, что и анализируемый.

Метод полной связи предполагает, что анализируемый элемент включается в существующий кластер, если его сходство с каждым элементом кластера не ниже задаваемого порога.

Метод средней связи заключается в вычислении среднего сходства анализируемого элемента со всеми элементами в уже существующем кластере. Элемент включается в кластер, если значение среднего сходства не ниже устанавливаемого порога.

Метод Уорда построен таким образом, чтобы оптимизировать минимальную дисперсию в пределах создаваемых кластеров. Целевая функция при этом определяется как сумма квадратов отклонений.

Нетрудно показать, что полученные нами выше оценки факторов, влияющих на требуемый уровень защиты информации, позволяют сформировать меру близости между различными вариантами условий, удовлетворяющую рассмотренным выше требованиям. Наиболее простым выражением данной меры близости вариантов m' и m" будет:

DWm',m"= ½ Wm'-Wm" ½. (4.19)

Описанный нами подход к делению поля возможных вариантов условий защиты информации на классы с использованием методов кластерного анализа назовем теоретическим. Практическая реализация такого строго теоретического подхода наталкивается, однако, на так называемое «проклятие размерности», заключающееся в непреодолимых вычислительных трудностях ввиду того, что множество потенциально возможных вариантов условий защиты, характеризуется, как это показано в предыдущем разделе, числом астрономического порядка. Указанные трудности заставляют искать другие подходы, основанием которых являются опыт и здравый смысл компетентных специалистов. Назовем эти подходы эмпирическими.

К настоящему времени известно несколько достаточно широко применяющихся на практике приемов выделения типовых систем защиты информации, которые были рассмотрены в начале данной главы. Нетрудно видеть, что эти методы выделения типовых СЗИ основаны преимущественно на эмпирическом подходе, причем без какого-либо объективного обоснования. Опираясь на использование введенных нами выше весов возможных вариантов защиты можно предложить более наглядный, и потому психологически более приемлемый метод.

Очевидно, что с увеличением веса варианта возрастают требования к защите информации в условиях соответствующих данному варианту. Эту зависимость можно представить так, как показано на рис. 4.4 (выделенные интервалы получены методом половинного деления). Требования к защите при таком подходе будут определяться тем из интервалов, в который попадает соответствующее значение Wm. Возможные характеристики выделенных СЗИ приведены в табл. 4.5.

Рис. 4.4. Определение требований к защите информации методом

половинного деления шкалы 0-1

Таблица 4.5. Характеристики типовых СЗИ по уровню защиты информации

| № п/п | Класс СЗИ | Ориентировочный уровень защиты | Общая характеристика СЗИ |

| Слабой защиты | £ 0,5 | Обеспечивается защита в пределах возможностей серийных средств обработки информации и общедоступных организационно-правовых мер | |

| Средней защиты | 0,5 - 0,75 | Может быть достигнута путем дополнения серийных средств и общедоступных организационных мер некоторыми средствами регулирования и разграничения доступа и поддержанием достаточно четкого уровня организации обработки информации | |

| Сильной защиты | 0,75 - 0,87 | Может быть обеспечена комплексным применением широкого спектра различных средств защиты и строгой организацией процессов функционирования системы | |

| Очень сильной защиты | 0,87 - 0,93 | Может быть обеспечена при соблюдении трех условий: 1) наличия развитой и высоко организованной СЗИ; 2) строжайшей организации процессов жизнедеятельности системы; 3) непрерывного управления процессами защиты | |

| Особой защиты | > 0, 93 | Дополнительно к предыдущему требуется: 1) создание СЗИ по индивидуальному проекту; 2) реализация мандатной системы доступа |

В гл. 2, посвященной общей теории защиты, было введено понятие стратегии защиты как общей направленности усилий по защите информации. При этом были выделены три базовые стратегии: оборонительная, наступательная и упреждающая. Естественно предположить, что каждый из выделенных выше уровней защиты может достигаться в рамках каждой из предусмотренных стратегий. Исключениями из этого правила могут быть только следующие ситуации. В рамках оборонительной стратегии вряд ли целесообразно предусматривать очень сильную (а тем более – особую) защиту, особая же защита даже в рамках наступательной стратегии может рассматриваться скорее в виде исключения. Аналогично можно предположить, что слабая защита (не предусматривающая использования дополнительных средств защиты) не может носить наступательный (а тем более – упреждающий) характер. Сомнительно также, чтобы средняя защита носила упреждающий характер.

Тогда общая классификационная структура СЗИ может быть представлена так, как показано на рис. 4.5, причем здесь обозначены цифрами без индексов основные классы систем, а цифрами с индексами – дополнительные.

Рис.4.5. Классификационная структура типовых СЗИ

Конкретное содержание механизмов защиты типовых СЗИ может быть определено на основе анализа характеристик факторов, влияющих на требуемый уровень защиты.

Рассмотрим еще один возможный метод классификации, основанный на эмпирическом подходе. Вычислим значения:

Wm(i,j,k)(max) = Ri(max)×Qij(max)×Sijk(max), (4.20)

Wm(i,j,k)(min) = Ri(min)×Qij(min)×Sijk(min). (4.21)

В целях нормирования значению Wm(i,j,k)(max) припишем вес, равный 1, а Wm(i,j,k)(min) – 0. Соответственно для варианта с Wm(max) вероятность надежной защиты должна быть близка к 1, а для варианта с Wm(min) – близка к 0. Для определения промежуточных значений должна быть выбрана функция:

, (4.22)

, (4.22)

наиболее адекватно отражающая существо процессов защиты информации. Здесь  – требуемая вероятность надежной защиты, а

– требуемая вероятность надежной защиты, а  – приведенное по норме 0–1 значение Wm. Очевидно:

– приведенное по норме 0–1 значение Wm. Очевидно:

. (4.23)

. (4.23)

В качестве функции  целесообразно принять логистическую кривую.

целесообразно принять логистическую кривую.

Попытаемся далее предложить подход, основанный на комплексном использовании рассмотренных выше теоретического и эмпирического подходов (назовем его теоретико-эмпирическим). При этом естественным представляется стремление в максимальной степени использовать результаты строгого анализа задачи.

Дезагрегируем общую классификационную структуру факторов (табл. 4.4) на три части: а) факторы первой и второй групп, б) факторы третьей, четвертой и пятой групп (с учетом первых двух значений) в) факторы третьей, четвертой и пятой групп (с учетом последних двух значений). Проведем затем кластеризацию вариантов условий в пределах каждой выделенной части, а затем из трех полученных дендрограмм составим общую, на основе которой и выделим типовые классы вариантов условий. Общее число вариантов условий в этом случае будет следующим: N1=4096, N2=N3=2048.

Такое число при надлежащем построении вычислительного алгоритма вполне подъемно для современных ЭВМ.

Для решения рассматриваемой здесь задачи рационального деления множества вариантов условий защиты на типовые классы плодотворным оказывается итеративный метод, сущность которого может быть представлена следующим алгоритмом:

Произвести исходное деление элементов на предполагаемое (желательное, заданное) число кластеров. Вычислить центры тяжести полученных кластеров. Произвести перераспределение элементов по кластерам по принципу ближайшего расстояния до центра тяжести. Вычислить новые центры тяжести кластеров.

Шаги 2 и 3 циклически повторяются до тех пор, пока не перестанут меняться кластеры.

Глава пятая

МЕТОДОЛОГИЯ ФОРМИРОВАНИЯ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ

5.1. Определение, типизация и стандартизация

систем защиты информации

Определим систему защиты информации как совокупность средств, методов и мероприятий, предусматриваемых в составе АС (объекта) для решения выбранных задач защиты. Введением понятия СЗИ постулируется, что все ресурсы, выделяемые для защиты информации, должны объединяться в единую, целостную, функционально самостоятельную систему.

Концептуально важнейшим требованием, предъявляемым к СЗИ, является требование адаптируемости, которое обуславливается, с одной стороны, тем, что многочисленные факторы, влияющие на требуемый уровень защиты, могут существенно изменяться, а с другой – тем, что сами процессы защиты информации относятся к слабоструктуризованным. Управление такого рода процессами эффективно только при условии адаптируемости системы.

Помимо этого к СЗИ предъявляются также различные требования функционального, эргономического, экономического, технического и организационного характера.

Рассмотрим, какие общеметодологические принципы могут быть положены в основу построения и обеспечения функционирования СЗИ. В условиях системно-концептуального подхода к защите, развиваемого в данной книге, эти принципы включают концептуальное единство системы, адекватность предъявляемым требованиям, адаптируемость, функциональную самостоятельность, удобство использования, минимизацию предоставляемых прав, полноту контроля, активность реагирования, экономичность.

Очевидно, что архитектура СЗИ должна быть аналогичной архитектуре защищаемой системы и может рассматриваться в функциональном, организационном и структурном аспектах.

Функционально СЗИ представляет собой совокупность реализуемых ею функций защиты. Организационно она состоит из механизмов обеспечения защиты информации, механизмов управления ими и механизмов общей организации работы системы. В понятие организационного построения СЗИ входит также распределение ее элементов по организационно-структурным компонентам защищаемой системы. Исходя из этого в организационном построении СЗИ должны быть предусмотрены подсистемы защиты в каждом из структурных компонентов и некоторое управляющее звено, которое в специальных публикациях получило название ядра СЗИ.

Основываясь на них, определим ядро системы защиты как специальный компонент, предназначенный для объединения всех подсистем СЗИ в единую целостную систему для организации, обеспечения и контроля ее функционирования. C учетом этого функциями ядра СЗИ должны быть: организация и обеспечение блокирования бесконтрольного доступа к базам защищаемых данных; включение компонентов СЗИ в работу при поступлении запросов на обработку защищаемых данных; управление работой СЗИ в процессе обработки защищаемых данных; организация и обеспечение проверок правильности функционирования СЗИ; организация и ведение массивов эталонных данных СЗИ; обеспечение реагирования на сигналы о несанкционированных действиях; ведение протоколов СЗИ.

Структурно СЗИ строится по аналогии со структурным построением защищаемой системы. Таким образом, ее структурная схема может быть представлена так, как показано на рис. 5.1.

Важное значение для обеспечения надежности и экономичности защиты имеют типизация и стандартизация систем защиты информации. Типизация в этом случае понимается как разработка типовых аппаратных, программных или организационных решений, а также технологических процессов защиты, а стандартизация – как процесс установления и применения стандартов (исходных для сопоставления с ними образцов, эталонов, моделей).

| Система защиты информации |

| Человеческий компонент (люди) |

| Ресурсы информационно-вычислительной системы |

| Организационно-правовое обеспечение |

Рис. 5.1. Общая структурная схема системы защиты информации

Анализ рассматривавшихся нами выше концептуальных подходов к защите информации показывает, что с целью создания наилучших предпосылок для оптимизации защиты целесообразно выделить три уровня типизации и стандартизации: высший – уровень системы защиты в целом; средний – уровень составляющих компонентов; низший – уровень проектных решений по средствам и механизмам защиты.

Типизация и стандартизация на высшем и среднем уровнях предполагает некоторую классификацию СЗИ, при которой все системы делились бы на группы, каждая из которых была бы адекватна некоторым вполне определенным требованиям к защите информации, а вся совокупность таких групп охватывала бы все потенциально возможные условия защиты.

В предыдущей главе нами был рассмотрен теоретико-эмпирический подход к решению такого рода задачи, основу которого составляют формирование полного множества всех потенциально возможных вариантов условий защиты, определение количественных характеристик каждого из вариантов и кластеризация всего поля вариантов по критерию не превышения заданного числа классов или меры различия количественных характеристик вариантов в пределах каждого из классов. Применив эмпирическую часть этого подхода к типизации СЗИ, мы можем получить их классификацию по уровню защиты, обеспечиваемому соответствующей системой, и активности реагирования на несанкционированные действия.

Как было показано выше, по уровню обеспечиваемой защиты все СЗИ целесообразно разделить на следующие четыре категории:

1) системы слабой защиты – рассчитанные на такие системы (объекты), в которых обрабатывается информация, имеющая низкий уровень конфиденциальности;

2) системы сильной защиты – рассчитанные на системы (объекты), в которых обрабатывается информация, подлежащая защите от несанкционированного доступа, но объемы этой информации не очень велики, и обрабатывается она эпизодически;

3) системы очень сильной защиты – рассчитанные на системы (объекты), в которых регулярно обрабатываются большие объемы конфиденциальной информации;

4) системы особой защиты – рассчитанные на системы (объекты), в которых регулярно обрабатывается информация повышенной секретности.

По активности реагирования на несанкционированные действия все системы защиты можно разделить на следующие три типа:

1) пассивные СЗИ, в которых не предусматриваются ни сигнализация о несанкционированных действиях, ни воздействие системы защиты на нарушителя;

2) полуактивные СЗИ, в которых предусматривается сигнализация о несанкционированных действиях, но не предусматривается воздействие системы на нарушителя;

3) активные СЗИ, в которых предусматриваются как сигнализация о несанкционированных действиях, так и воздействие системы на нарушителя.

В общем случае можно предположить, как это делалось в [4,19], что СЗИ каждой категории по уровню защиты могут относиться к разным типам активности реагирования. Однако, исходя из здравого смысла, вряд ли целесообразно строить активные системы слабой защиты. В то же время системы особой защиты обязательно должны быть активными. Таким образом, при классификации можно говорить об обязательных (О), целесообразных (Ц), нецелесообразных (НЦ), допустимых (Д) и недопустимых (НД) СЗИ. В итоге получается вариант классификации, приведенный на рис. 5.2.

Рис. 5.2. Допустимые и целесообразные типы СЗИ для различных категорий

Далее для учета типа информационно-вычислительной системы воспользуемся классификацией типов систем, предложенной В.А.Герасименко в [15]. Будем различать персональную ЭВМ, используемую локально (ПЭВМ), групповую ЭВМ, используемую локально (ГЭВМ), вычислительный центр предприятия или организации (ВЦП), вычислительный центр коллективного пользования (ВЦКП), локальную вычислительную сеть (ЛВС), слабо распределенную (в пределах населенного пункта, небольшой территории) вычислительную сеть (СВС), сильно распределенную, региональную вычислительную сеть (РВС), глобальную вычислительную сеть (ГВС).

Для всех перечисленных типов может быть предложен типовой проект СЗИ каждого из шести классов, показанных на рис. 5.2. Однако, как и в предыдущем случае, очевидно, что нецелесообразно использовать активные СЗИ особой защиты для защиты информации в ПЭВМ. С другой стороны, явно недостаточно использовать пассивные СЗИ слабой защиты для защиты информации в РВС и ГВС. Поэтому, как и в предыдущей классификации, в полном множестве СЗИ необходимо предусмотреть выделение целесообразных, допустимых и обязательных систем, что в итоге приведет нас к классификации, показанной на рис. 5.3.

| Вариант СЗИ Тип АС | Слабой защиты Пассивные | Сильной защиты Полуактивные | 2а Сильной защиты Активные | Очень сильной защиты Активные | 3а Очень сильной защиты Полуактивные | Особой защиты Активные |

| ПЭВМ | Ц (1) | Д/Ц* (1а) | ||||

| ГЭВМ | Ц* (2а) | Ц (2) | Д/Ц* (2б) | |||

| ВЦП | Д* (3а) | Ц (3) | Д/Ц* (3б) | Д* (3в) | ||

| ВЦКП | Ц (4) | Ц* (4а) | Ц* (4б) | Д* (4в) | ||

| ЛВС | Ц* (5а) | Ц (5) | Д* (5б) | |||

| СВС | Ц* (6а) | Ц* (6б) | Ц (6) | Ц* (6в) | Д* (6г) | |

| РВС | Ц* (7а) | Ц (7) | Д* (7б) | Ц* (7в) | ||

| ГВС | Ц (8) | Ц* (8а) |

Рис. 5.3. Итоговая классификация СЗИ

(Ц – целесообразно, Д – допустимо, * - в отдельных случаях)

Что касается типизации и стандартизации на среднем уровне, то она предусматривает разработку типовых проектов структурно или функционально ориентированных компонентов СЗИ. В качестве первых логично выбрать компоненты СЗИ, ориентированные на защиту информации в конкретных типовых структурных компонентах защищаемой системы. В качестве же функционально ориентированных можно выбрать такие компоненты, как регулирование доступа на территорию, в помещения, к техническим средствам, программам и массивам данных, подавление излучений и наводок, предупреждение наблюдения и подслушивания, маскировка информации и, наконец, управление системой защиты.

Последней из рассматриваемых нами является типизация и стандартизация на низшем уровне, которая предполагает разработку типовых проектных решений по реализации различных средств защиты информации. Основными здесь являются технические, программные, организационные и криптографические средства. Один из весьма перспективных вариантов покомпонентной типизации и стандартизации СЗИ был предложен в работе [15] как вариант, основанный на так называемой шестирубежной модели. В последствии с учетом развития сетевых информационных технологий указанная модель была трансформирована в семирубежную и была достаточно подробно изложена в учебнике [4].

Под рубежом защиты в модели понимается соответствующим образом организованная совокупность всех средств, методов и мероприятий, используемых на рассматриваемом элементе системы или объекта для защиты информации. Нетрудно видеть, что тем или иным сочетанием перечисленных рубежей может быть представлена СЗИ практически любой системы (объекта). Каждый из рубежей защиты при этом может быть реализован с помощью типовых проектных решений.

Таким образом, можно констатировать, что у нас имеются весьма широкие возможности для типизации и стандартизации средств, механизмов и компонентов СЗИ и даже целых СЗИ. Дальнейшее развитие данного вопроса идет в направлении синтеза подходов, изложенных в данном разделе и предыдущей главе книги.

5.2. Адаптация и управление развитием систем

защиты информации

Рассмотренные выше в главе 2 методы моделирования процессов защиты информации, в том числе с использованием энтропийного подхода, могут достаточно эффективно применяться при решении задач анализа и оценки СЗИ для целей адаптации к различным условиям защиты и управления их развитием. При этом необходимость учета множества факторов, влияющих на защиту и находящихся в сложном динамичном взаимодействии, приводит к необходимости представления системы защиты как многокритериального развивающегося объекта.

Многокритериальный развивающийся объект определен в [48] как множество реализаций сложной системы, описываемой заданным набором критериев и развивающейся под действием внешних объективных и внутренних субъективных факторов.

С этой точки зрения можно выделить несколько особенностей СЗИ, которые в соответствии с положениями, приведенными в [48], и позволяют рассматривать их в качестве многокритериальных развивающихся объектов. Перечислим эти особенности.

1. Для СЗИ существует рассмотренное в предыдущем параграфе некоторое естественное разбиение их реализаций на классы. При этом могут быть выделены один или несколько критериев (так называемых классифицирующих критериев), по которым эти реализации могут быть сгруппированы в классы. Следует отметить, что если классифицирующий критерий используется далее в анализе, то необходима его числовая оценка (числовые критерии – заместители).

2. Для каждой СЗИ существует устойчивая монотонная функция спроса (стратегии принятия решений), описывающая потребность в такого рода системах. Эта функция в [48] названа ранговой функцией полезности многокритериального развивающегося объекта и обусловлена объективным характером его взаимодействия с внешней средой.

3. Для СЗИ существует также устойчивая монотонная функция, которая в [48] названа функцией полезности при анализе рисков. Этот термин мы использовали ранее при рассмотрении энтропийных моделей систем и процессов защиты информации. Функция полезности определяется разнообразием типов принимаемых решений, что, вообще говоря, обусловлено субъективным характером распределения ресурсов, выделяемых на защиту информации.

4. СЗИ присуще разнообразие типов реализаций, обусловленное разнообразием политик безопасности, а также типов технических решений. Об этом шла обстоятельная речь в предыдущем разделе, посвященном типизации и стандартизации систем защиты.

5. Динамика развития СЗИ характеризуется как появлением новых классов объектов, так и появлением новых типов объектов в том или ином классе, т.е. фактически возникновением новых технических решений и связанных с ними политик безопасности. Характер этого процесса явно не последовательный и определяется как развитием техники, так и возникновением новых потребностей в средствах защиты информации.

Все эти особенности СЗИ могут быть описаны в рамках концепции так называемого монотонного критерия [49]. Для этого представим каждую реализацию СЗИ точкой в пространстве единичных критериев Х º{х1,..., хm}. Единичные критерии - это нормированные по шкале [0;1] показатели с неубывающими предпочтениями. Эти критерии задаются как значения функций перевода для физически измеряемых критериев [49]. Множество реализаций СЗИ в пространстве единичных критериев, как это видно из материалов предыдущего раздела, разбивается на классы эквивалентности, которые в пространстве неубывающих предпочтений можно представить как поверхности одного уровня некоторого монотонного критерия Э(Х).

Если сгруппировать реализации СЗИ по близости применяемых решений, получатся направления в пространстве критериев, определяющие политики безопасности. Математически линию в многомерном пространстве можно задать системой одномерных функций одного параметра (обозначим его через t)

xi(t) = Ti(t), (i=1,..., m). (5.1)

Система функций T1(t),..., Tm(t) характеризует политику безопасности.

Для описания критерия Э(Х) используем упоминавшуюся выше ранговую функцию полезности (РФП) и функцию полезности при анализе рисков (ФПР). Значение Э(Х) в k -ом классе эквивалентности определим через значение РФП R(k). Вид поверхности одного уровня Э(Х)=const определяет отношение к риску лица, принимающего решение (ЛПР), т.е. ФПР. Таким образом, анализ и оценка СЗИ непосредственно связаны с анализом структуры монотонного критерия Э(Х) в пространстве критериев, упорядоченных по возрастанию.

Для анализа структуры монотонного критерия Э(Х) воспользуемся его специальным представлением, базирующемся на следующей теореме, доказательство которой приведено в [49].

Теорема. Любой положительный, непрерывный, ограниченный монотонно возрастающий критерий Э(х1,..., хm) (кроме критерия минимального типа), заданный на множестве значений хi (i=1,..., m) 0 £ хi £ 1, может быть представлен (с любой заданной точностью) в виде

Э(х1,..., хm) =  , (5.2)

, (5.2)

где a (х1,..., хm) - непрерывные положительные функции, называемые коэффициентами весомости показателей;

;

;

R(xi) - РФП, определяемая как значение критерия на диагонали, т. е. R(t)=Э(х1=t,..., хm=t).

Формализуем понятие политики безопасности, реализуемой СЗИ. Пусть задана некоторая точка  ; эта точка определяет направление политики как множество значений xi, удовлетворяющих системе параметрических уравнений

; эта точка определяет направление политики как множество значений xi, удовлетворяющих системе параметрических уравнений

. (5.3)

. (5.3)

Основное свойство политики безопасности заключается в том, что значения критерия на ней факторизуются.

Подставив xi(t) в (5.2), получим

(5.4)

(5.4)

где индекс T отмечает заданную политику безопасности, а gT(t) - коэффициент, определяемый политикой безопасности и ФПР.

Таким образом, значения критерия на направлении политики безопасности пропорциональны значениям РФП (стратегии выбора) и коэффициентам политики.

Формализуем понятие функции полезности при анализе риска, используя монотонный критерий Э(Х). Так как отношение к риску определяется видом поверхности уровня, то обозначим через L(х1,..., хm) каноническое описание поверхности уровня, определяемое условием Э(Х)=const. Тогда можно записать

Э(х1,..., хm)=F[L(х1,..., хm)], (5.5)

где F(L) - монотонная функция.

Определим ФПР как U(t)=L(х1=t,..., хm=t). Для получения L(х1,..., хm) можно воспользоваться свойством поверхности уровня как множества, на котором полный дифференциал Э(Х) равен нулю или, с учетом канонического представления,

. (5.6)

. (5.6)

Таким образом, L(х1,..., хm) определяется выделением общего множителя из выражения для полного дифференциала критерия Э(Х).

Используя РФП и ФПР, которые получаются на основании фактических данных о группировании реализации СЗИ по классам в соответствии с тем, как было изложено в предыдущем разделе, и направлениям политики безопасности, можно ставить задачу синтеза критерия Э(Х).

Вместе с тем представляет интерес анализ критериев с точки зрения введенных понятий РФП и ФПР, которые можно было бы рекомендовать для практического использования при решении конкретных задач защиты информации. Остановимся на некоторых из таких критериев.

Один из них аддитивный критерий, который может быть представлен следующим образом:

Э(Х) =  , (5.7)

, (5.7)

где  .

.

R(t)=U(t) =  . (5.8)

. (5.8)

Таким образом, для аддитивного критерия РФП и ФПР совпадают, т.е. стратегия выбора линейная, а отношение к риску нейтральное.

Другим является обобщенный метрический критерий

Э(Х) =  , (5.9)

, (5.9)

где p>1,  ;

;

R(t) =  . (5.10)

. (5.10)

dЭ(Х) =  (5.11)

(5.11)

Таким образом,

L(X) =  , (5.12)

, (5.12)

U(t) =  . (5.13)

. (5.13)

Данный критерий имеет линейную стратегию выбора и степень риска p при принятии решений.

Опираясь на представление СЗИ в виде многокритериального развивающегося объекта, рассмотрим далее принципиальный вопрос оценки эффективности процессов защиты, реализуемых создаваемой системой. На основе изложенного в главе 2 энтропийного подхода может быть построена модель решения данной задачи, сходная по своей постановке с задачей анализа гравитационного взаимодействия системы материальных точек.

Пусть Tlr - количественная оценка эффективности средств защиты, находящихся в l -ой зоне защищаемого объекта и используемых в СЗИ для противодействия r -ой потенциальной угрозе; Ql - полная эффективность всех средств защиты, находящихся в l -ой зоне объекта; Dr - необходимая эффективность защиты для гарантированного противодействия r -ой угрозе (фактически это количественная оценка угрозы). В качестве ресурсной переменной рассматриваемой системы можно задать Clr - усредненные затраты на реализацию средств защиты, находящихся в l -ой зоне объекта и нацеленных на противодействие r -ой угрозе, плюс затраты на ликвидацию последствий в случае реализации угрозы.

Естественно, что количественные оценки всех введенных нами переменных могут быть получены исключительно с использованием тех или иных методов экспертных оценок в соответствии с тем, как это было изложено нами выше в главе 2 данной книги. Более того, используемые нами в дальнейших выкладках методы, основанные на энтропийном подходе, требуют, чтобы величины Tlr, Ql и Dr были выражены целыми натуральными числами. Этого легко добиться, присвоив их значениям определенный ранг, который будет характеризовать эффективность некоторым количеством условных единиц.

По аналогии с гравитационной моделью Ньютона интересующая нас модель оценки эффективности защиты может быть представлена в виде

, (5.14)

, (5.14)

где k - некоторая константа, а затраты на реализацию выступают в качестве «расстояния».

Однако, у этого уравнения имеется очевидный недостаток: если удвоить заданные значения Ql и Dr, то эффективность противодействия угрозам учетверится, а естественно ожидать, что она лишь удвоится. Чтобы избежать этого недостатка, величины Tlr всегда должны удовлетворять следующим ограничениям:

, (5.15)

, (5.15)

. (5.16)

. (5.16)

Этим ограничениям можно удовлетворить, если ввести наборы констант Al и Br,, связанные соответственно со средствами защиты l -ой зоны объекта и r -ой угрозой. Назовем их балансирующими множителями. Кроме того, нет оснований считать, что «расстояние» играет в уравнении (5.14) такую же роль, что и в ньютоновской физике, поэтому введем более общую функцию «расстояния» в виде некоторой «ресурсной» функции f(Clr). Модифицированная гравитационная модель имеет, таким образом, следующий вид:

Tlr=AlBrQrDrf(Clr), (5.17)

где Al =  (5.18)

(5.18)

Br =  (5.19)

(5.19)

Уравнения для Al и Br решаются традиционными методами, и можно легко проверить, что они гарантируют удовлетворение ограничениям (5.15) и (5.16). Величины Сlr в этой модели могут служить общей мерой сопротивления реализации r -ой угрозы в l -ой зоне объекта. Поскольку оценка этой меры производится экспертами с учетом не только стоимости защиты, но и таких параметров, как вероятность проявления угрозы, время ее реализации и др., то назовем Clr «обобщенными затратами».

Введем также дополнительное к (5.15) и (5.16) ограничение на Tlr, имеющее вид:

, (5.20)

, (5.20)

где U – полный ресурс системы.

Перейдем теперь к основной цели нашего исследования и определим необходимое распределение Тlr, максимизируя энтропию системы, выраженную в виде [30]:

, (5.21)

, (5.21)

где W ({ Tlr }) – полное число состояний системы, соответствующее распределению { Tlr };

T – полная эффективность всех средств защиты объекта, выраженная, как это было принято нами выше, в условных единицах и представляющая сумму рангов эффективности указанных средств.

Для получения набора Tlr, максимизирующего ln ({ Tlr }) из уравнения (5.21) при ограничениях (5.15), (5.16) и (5.20), следует максимизировать лагранжиан, равный

, (5.22)

, (5.22)

где ll, l r и m - множители Лагранжа.

Поскольку предполагается, что Tlr достаточно велики, то можно воспользоваться формулой Стирлинта, согласно которой

ln Tlr = Tlr ln Tl r - Tlr. (5.23)

Тогда из (5.21) получим

. (5.24)

. (5.24)

Значения Tlr, которые доставляют максимум L и, следовательно, являются искомым распределением средств защиты по зонам объекта и потенциальным угрозам, представляют собой решение системы уравнений

(5.25)

(5.25)

совместно с ограничениями (5.15), (5.16) и (5.20).

Дифференцируя (5.22), будем иметь

(5.26)

(5.26)

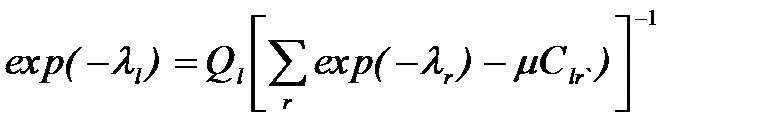

Это выражение равно нулю, когда

. (5.27)

. (5.27)

Подставляя (5.27) в (5.15) и (5.16), получим

, (5.28)

, (5.28)

. (5.29)

. (5.29)

Чтобы представить окончательный результат в более привычном виде, запишем

, (5.30)

, (5.30)

. (5.31)

. (5.31)

Отсюда

(5.32)

(5.32)

где в соответствии с уравнениями (5.28) - (5.31) имеем

(5.33)

(5.33)

. (5.34)

. (5.34)

Таким образом, искомое распределение описывается модифицированной гравитационной моделью с наперед заданной функцией f. Величина m, характеризующая среднее значение затрат на одну условную единицу эффективности средств защиты, определяется из системы ограничений задачи. В случае одинаковой эффективности применяемых средств защиты величина m будет характеризовать среднюю эффективность их применения против конкретных угроз. В итоге нами получен показатель эффективности средств защиты, который учитывает не только их суммарную полезность, но и распределение по зонам защищаемого объекта или системы, исходя из наиболее эффективного противодействия потенциальным угрозам безопасности информации.

5.3. Управление процессами функционирования систем

защиты информации

Функционирование СЗИ как системы организационно-технологического типа должно быть организовано в соответствии с основными принципами управления, разработанными для данного типа систем. Интерпретация этих принципов применительно к управлению защитой информации приводит нас к общей модели управления, представленной на рис. 5.4 [4,19].

Исходной основой организации процесса управления в этой модели являются планы обработки информации в защищаемой системе (объекте). Данные планы позволяют сформулировать требования к защите информации на всех этапах ее обработки, которые могут быть выражены вероятностным параметром Р з.тр.

В соответствии с этим значением показателя защищенности на каждом плановом этапе обработки информации должны быть определены оптимальные наборы средств защиты (технических (Т), программных (П), организационных (О), законодательных (З), морально-этических (М)), обеспечивающих требуемый уровень защиты. Формирование таких наборов и является общей

задачей управления средствами защиты.

Далее решение задачи управления предполагает оценку ожидаемого уровня защищенности информации (Р з.ож), который обеспечивается полученным набором средств и, вообще говоря, может отличаться от требуемого. Если это отличие будет превышать допустимое значение (D Р доп),

то, очевидно, необходимо внести определенную коррекцию в сформированные наборы и повторить оценку.

Однако не исключены и такие случаи, когда имеющимися средствами требуемый уровень защиты принципиально не может быть достигнут. В этом случае должны меняться сами планы обработки информации.

Рис. 5.4. Общая модель управления защитой информации

Сформированные в результате реализации процедуры планирования наборы средств защиты в дальнейшем используются в процессе запланированной обработки информации. При этом механизм обратной связи поддерживает соответствующий контроль уровня защищенности.

На основе такого контроля может быть определен показатель действительного уровня защищенности (Р з.д.), который сопоставляется с требуемым уровнем (Р з.тр.). В случае рассогласования указанных показателей выше допустимой нормы реакция системы управления защитой может заключаться либо в изменении набора используемых средств защиты, либо в изменении уровня требуемой защищенности.

Как видим, описанная нами модель управления защитой информации является частным случаем управления в системах организационно-технологического типа, о чем уже упоминалось выше. Это обстоятельство существенно облегчает формирование технологии управления функционированием СЗИ, поскольку для этого достаточно трансформировать общие положения концепции управления в системах указанного типа применительно к проблемам защиты информации.

Как известно, основными макропроцессами управления в системах организационно-технологического типа являются планирование, оперативно-диспетчерское управление, календарно-плановое руководство и обеспечение повседневной деятельности. При этом можно говорить о различных периодах управления – краткосрочном, среднесрочном и долгосрочном. Рассмотрим некоторые отличительные особенности данных видов управления применительно к задачам защиты информации.

Краткосрочное управление. Для этого вида управления характерно то, что можно использовать лишь те средства защиты, которые включены в состав защищаемой системы (объекта) и находятся в работоспособном состоянии. При этом в общей совокупности процессов управления основную долю занимают процедуры оперативно-диспетчерского управления, т. е. динамического управления непосредственно в ходе обработки информации. Архитектура защищаемой системы и технологические схемы обработки информации какому-либо изменению не подлежат, возможны только включение и выключение тех элементов, которые уже находятся в составе системы (объекта).

Среднесрочное управление. При этом виде управления можно использовать весь арсенал имеющихся и вводимых в планируемый период средств защиты, а основными процедурами управления будут планирование и календарно-плановое руководство. Значительное место в процессах управления здесь будут занимать анализ эффективности решаемых СЗИ задач и разработка на этой основе предложений по развитию средств и методов защиты. Архитектура защищаемой системы не может быть подвергнута существенным изменениям, однако это не исключает некоторых изменений структуры в пределах имеющихся структурных элементов. Технологические схемы обработки информации могут изменяться, могут также формулироваться предложения по совершенствованию и развитию архитектуры защищаемой системы.

Долгосрочное управление. Основными процессами в этом виде управления являются перспективное планирование использования средств защиты, совершенствование концепции и систем защиты информации, разработка новых средств и методов защиты. При необходимости могут существенно изменяться как архитектура защищаемой системы, так и технологические схемы обработки информации.

Остановимся более подробно на методологических основах выработки управленческих решений применительно к области обеспечения защиты информации. Управление системами организационно-технологического типа, к которым относится и система защиты информации, имеет организационные и технологические аспекты. Наиболее сложным в системе управления является процесс выработки решения. При этом должна быть правильно понята (описана) сама цель выполняемого процесса. Обработка информации о ходе реализации процесса должна быть осуществлена таким образом, чтобы при минимальном ее количестве можно было провести сравнение фактического состояния процесса с тем, которое должно соответствовать качественному выполнению поставленной задачи в настоящий момент времени и в прогнозируемый период.

Дата добавления: 2015-09-10; просмотров: 248 | Поможем написать вашу работу | Нарушение авторских прав |