|

Читайте также: |

Конфиденциальность

Конфиденциальность трафика VPN поддерживается с помощью шифрования. Открытые (незашифрованные) данные, передаваемые через Интернет, могут быть перехвачены и прочитаны. Для сохранения приватности данных используется шифрование. Благодаря цифровому шифрованию данных они остаются нечитаемыми до тех пор, пока не будут расшифрованы авторизованным получателем.

Для обеспечения зашифрованного режима связи и отправитель, и получатель должны знать правила, используемые для преобразования исходного сообщения в закодированную форму. Правила основаны на алгоритмах и соответствующих ключах. В контексте шифрования алгоритм представляет собой математическую последовательность действий, в которой сообщение, текст, цифры или все они сочетаются со строкой цифр, называемой ключом. Выходные данные предстают в виде нечитаемой зашифрованной строки. Алгоритм шифрования также определяет способ расшифровки зашифрованного сообщения. Без правильного ключа дешифровать данные практически невозможно.

На рисунке видно, что Гейл хочет выполнить электронный перевод денежных средств через Интернет к Джереми. На локальной стороне документ объединяется с ключом и подвергается процедуре шифрования. Выходные данные представляют собой шифртекст. Затем этот шифртекст посылается через Интернет. На удалённой стороне сообщение снова объединяется с ключом и пропускается через алгоритм шифрования в обратном направлении. Выходные данные представляют собой исходный финансовый документ.

Конфиденциальность достигается шифрованием трафика при передаче через VPN. Степень безопасности зависит от длины ключа в алгоритме шифрования и сложности самого алгоритма. Если хакер попытается взломать ключ посредством атаки методом последовательного перебора, то количество вариантов для перебора будет зависеть от длины ключа. Время обработки всех возможных вариантов зависит от вычислительной мощности компьютера злоумышленника. Поэтому чем короче ключ, тем проще его взломать. Например, если для взлома 64-битового ключа относительно мощному компьютеру понадобится приблизительно один год, то для взлома 128-битового ключа тому же компьютеру может понадобиться от 10 до 19 лет.

Общие сведения об IPsec

Структура протокола IPsec

Степень безопасности зависит от длины ключа в алгоритме шифрования. По мере увеличения длины ключа вероятность взлома шифра уменьшается. Однако, чем длиннее ключ, тем больше ресурсов процессора будет требоваться при шифровании и расшифровывании данных.

Алгоритмы DES и 3DES больше не считаются надёжными, поэтому для шифрования в протоколе IPsec рекомендуется использовать AES. Наивысший уровень безопасности для шифрования сетей VPN между устройствами Cisco с помощью протокола IPsec обеспечивается 256-битовым вариантом AES. Кроме того, с учетом взлома 512- и 768-битовых ключей Ривеста-Шамира-Эдльмана (RSA) компания Cisco рекомендует использовать 2048-битовые ключи в варианте RSA (если он применяется на этапе аутентификации IKE).

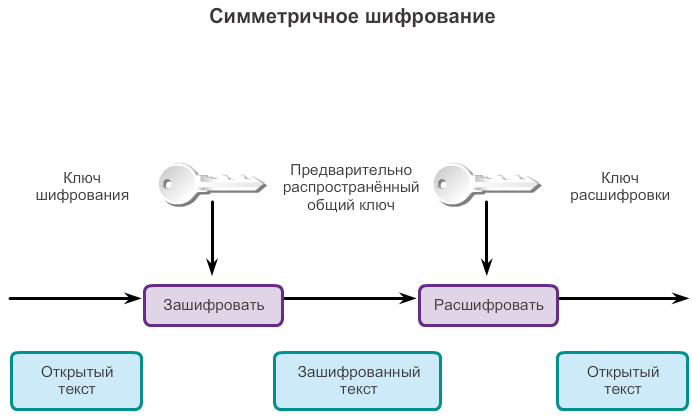

Симметричное шифрование

В алгоритмах шифрования, например AES, требуется общий секретный ключ для выполнения как шифрования, так и расшифровки. Для декодирования информации ключ должны знать оба сетевых устройства. При шифровании с помощью симметричного ключа (также называемом шифрованием с помощью секретного ключа) каждое устройство шифрует данные перед их отправкой по сети на другое устройство. При шифровании с помощью симметричного ключа необходимо знать, какие устройства общаются друг с другом, чтобы на каждом устройстве было можно настроить один и тот же ключ (см. рисунок 1).

Например, отправитель создаёт кодированное сообщение, где каждая буква меняется на букву, следующую через две буквы ниже в алфавите (то есть A становится C, В становится D и т. д.). В этом случае слово SECRET превращается в UGETGV. Отправитель уже сообщил получателю, что секретный ключ — это смещение на 2. Когда получатель получает сообщение UGETGV, его компьютер раскодирует сообщение путем обратного смещения на две буквы и получает слово SECRET. Любой другой пользователь, смотрящий на это сообщение, видит его в зашифрованном виде. Чтобы такое сообщение не выглядело абракадаброй, необходимо знать секретный ключ.

Ниже указаны особенности симметричных алгоритмов:

используется криптография на основе симметричных ключей;

при шифровании и расшифровке используется один и тот же ключ;

обычно используется для шифрования содержимого сообщения.

Примеры: DES, 3DES и AES

Каким образом шифрующее и расшифровывающее устройства могут получить информацию об общем секретном ключе? Общие секретные ключи администраторам устройств конечно можно было бы отправлять по электронной почте, по обычной или курьерской почте. Но другим, более надёжным способом является асимметричное шифрование.

Асимметричное шифрование

При асимметричном шифровании для шифрования и расшифровки используются разные ключи. Знание одного из ключей не позволяет хакеру вычислить второй ключ и декодировать информацию. Один ключ служит для зашифровывания сообщения, второй для его расшифровывания (см. рисунок 2). Выполнять операцию шифрования и расшифровки с помощью одного и того же ключа нельзя.

Одним из вариантов асимметричного шифрования является шифрование открытым ключом, где применяется сочетание секретного и открытого (публичного) ключей. Получатель предоставляет открытый ключ любому отправителю, с которым данному получателю нужно общаться. Для зашифровывания сообщения отправитель использует секретный ключ, который объединяется с открытым ключом получателя. Кроме того, отправитель должен сообщить свой открытый ключ получателю. Для расшифровки сообщения получатель будет использовать открытый ключ отправителя вместе со своим собственным секретным ключом.

5. Адресация устройств, порты и структура адресов (ccna 1, 2.3)

Для удалённого доступа к коммутатору на виртуальном интерфейсе коммутатора нужно настроить IP-адрес и маску подсети:

· IP-адрес — совместно с маской подсети идентифицирует оконечное устройство в сетевом взаимодействии

· Маска подсети — определяет, какая часть крупной сети используется IP-адресом

В данный момент основное внимание фокусируется на адресах IPv4. Адреса IPv6 подробно рассмотрим позже.

Впоследствии вы поймете важность IP-адресов, но в данный момент необходимо научиться быстро настраивать коммутатор для поддержки удалённого доступа. На рисунке показана команда для активации IP соединения с коммутатором S1 при помощи IP-адреса 192.168.10.2:

· interfacevlan 1 - применяется для перехода в режим настройки интерфейса из режима глобальной конфигурации

· ipaddress 192.168.10.2 255.255.255.0 - настраивает IP-адрес и маску подсети для коммутатора (только одно из нескольких возможных сочетаний IP-адреса и маски подсети)

· noshutdown - активирует интерфейс

После настройки этих команд все IP-элементы в коммутаторе будут готовы для передачи данных по сети.

Чтобы устройства обнаружили друг друга и установили сквозное подключение по сети Интернет, используются IP-адреса, адреса IPv4 или IPv6. Фактически IP-адреса обеспечивают связь между устройствами от источника до назначения и обратно в любом сетевом взаимодействии.

Каждое оконечное устройство в сети должно иметь IP-адрес. К оконечным устройствам относятся следующие:

· Компьютеры (рабочие станции, ноутбуки, файловые серверы, веб-серверы)

· Сетевые принтеры

· VoIP-телефоны

· Камеры видеонаблюдения

· Смартфоны

· Мобильные карманные устройства (например, беспроводные сканеры штрих-кодов)

Структура адреса IPv4 — это точечно-десятичное представление в виде четырёх десятичных чисел в диапазоне от 0 до 255. Адреса IPv4 — это номера, присвоенные отдельным устройствам, подключённым к сети. Они имеют логическую природу, поскольку предоставляют информацию о местоположении устройства.

Помимо IP-адреса необходима маска подсети. Маска подсети — это особый тип адреса IPv4, который совместно с IP-адресом определяет, к какой именно подсети, принадлежащей крупной сети, подключено данное устройство.

IP-адреса могут быть присвоены физическим портам и виртуальным интерфейсам на всех устройствах. Виртуальный интерфейс означает, что с данным устройством не связано дополнительное физическое оборудование.

20. Коммутация на различных уровнях (ccna 1, 5.3.3)

Помимо определения различных форм-факторов коммутаторов может возникнуть необходимость выбора между коммутатором LAN уровня 2 и коммутатором уровня 3.

Следует помнить, что коммутатор LAN уровня 2 выполняет коммутацию и фильтрацию, используя только MAC-адрес (уровень 2) канального уровня OSI, и при этом зависит от маршрутизаторов для передачи данных между независимыми IP-подсетями.

Коммутатор уровня 3 (например, Catalyst 3560) функционирует подобно коммутатору уровня 2 (например, Catalyst 2960), но вместо использования только одного MAC-адреса уровня 2 для принятия решений о пересылке коммутатор уровня 3 может также использовать также IP-адрес. Вместо того чтобы определять, какие MAC-адреса связаны с каждым из его портов, коммутатор уровня 3 может также установить, какие IP-адреса связаны с его интерфейсами. Это позволяет коммутатору уровня 3 перенаправлять трафик по сети, также используя данные об IP-адресе.

Коммутаторы уровня 3 также могут выполнять функции маршрутизации уровня 3, тем самым снижая необходимость установки выделенных маршрутизаторов в локальной сети. Поскольку в коммутаторах уровня 3 установлено специальное аппаратное обеспечение для коммутации, они, как правило, могут направлять данные со скоростью самой коммутации.

35. Сетевые IPv6-адреса (ccna 1, 8.2)

Протокол IPv6 разработан как преемник протокола IPv4. В протоколе IPv6 больше 128-битного адресного пространства, что достаточно для 340 ундециллионов адресов. (Это число 340, за которым следует 36 нолей.) Однако IPv6 — не просто большие адреса. Когда специалисты IETF начали разработку преемника IPv4, они использовали эту возможность для устранения ограничений протокола IPv4 и внесения дополнительных улучшений. Среди таких улучшений — протокол управляющих сообщений версии 6 (ICMPv6), который включает в себя разрешение адресов и автонастройку адресов, что отсутствовало в протоколе ICMP для IPv4 (ICMPv4). Протоколы ICMPv4 и ICMPv6 будут рассмотрены далее в этой главе.

Дата добавления: 2015-09-10; просмотров: 118 | Поможем написать вашу работу | Нарушение авторских прав |